BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Omicron: SAVE THE DATE - Omicron Security Day am 25. März 2020 in Wallisellen

20. Juni 2019 - Am 25. März 2020 findet erneut unser Omicron Security Day statt, dieses Mal kommen Sie einen ganzen Tag lang in den Genuss von interessanten Referaten. Mit dabei sind unter anderem die bekannte Paula Januszkiewicz, welche zu den profiliertesten internationalen IT-Sicherheitsexperten zählt und Dr. Wieland Alge, der Gründer des österreichischen Informatikunternehmens phion, welches im Jahr 2010 Teil des kalifornischen Unternehmens Barracuda Networks wurde.

Weitere Details folgen in Kürze und werden jeweils auf unserer Webseite publiziert.

Palo Alto Networks: Durch Automatisierung Angriffe stoppen - Cortex Events 2019

12. Juni 2019 - Palo Alto Networks stellt drei wichtige Innovationen vor: Cortex, Cortex XDR und Traps 6.0. Die Leistungsfähigkeit fortschrittlicher KI und des maschinellen Lernens werden genutzt, um die Art und Weise der zukünftigen Verwaltung der Sicherheit zu verändern.

1. Einführung von Cortex™

Cortex ist die branchenweit einzige offene und integrierte KI-basierte Plattform für Continuous-Security. Als bedeutende Weiterentwicklung des Palo Alto Networks Application Framework zielt Cortex darauf ab, Sicherheitsoperationen zu vereinfachen und die Ergebnisse erheblich zu verbessern. Cortex wird auf einer globalen, skalierbaren öffentlichen Plattform eingesetzt und ermöglicht Ihren Sicherheitsfachleuten, die Analyse massiver Datensätze markant zu beschleunigen.

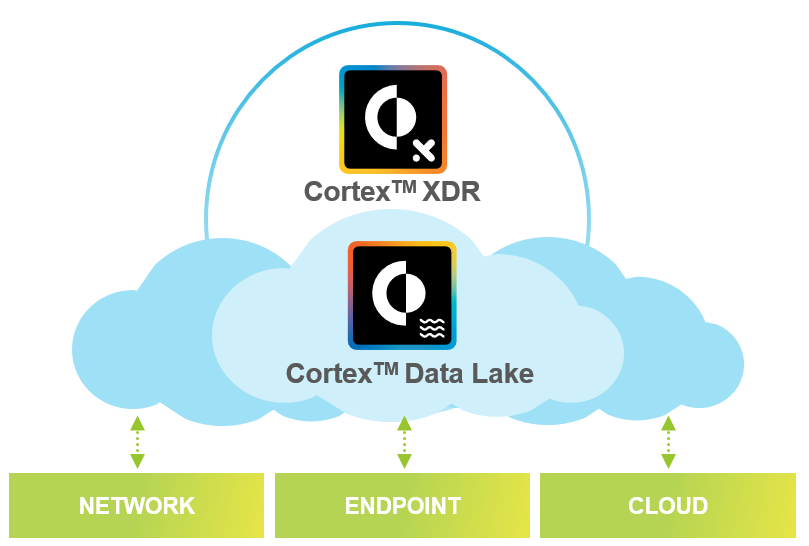

2. Aufbrechen von Datensilos mit Cortex XDR™

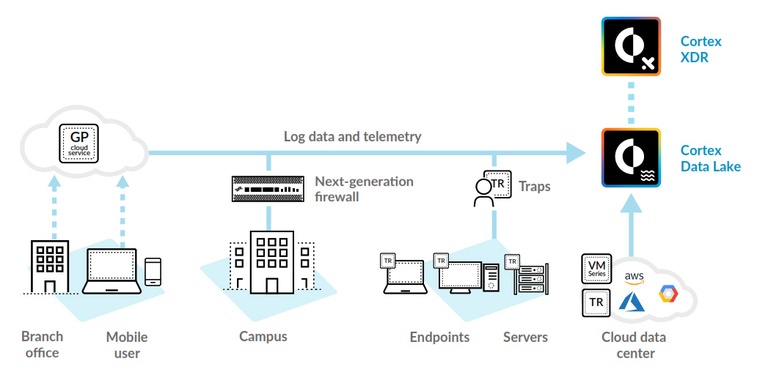

Cortex XDR ist die erste Lösung für die Erkennung, Untersuchung und Reaktion auf Cyberangriffe, welche Netzwerk-, Endpunkt- und Cloud-Daten nativ integriert. Damit werden Bedrohungen mithilfe von Verhaltensanalysen aufgedeckt, Untersuchungen durch Automatisierung beschleunigt und Angriffe gestoppt, bevor Schaden entsteht.

3. Traps™ 6.0 – Prävention am Endpunkt wird noch besser

Der Endpunktschutz und die Reaktionsfunktionalität von Traps werden nun durch eine Behavioral Threat Protection Engine ergänzt, die hochentwickelte Bedrohungen in Echtzeit stoppt, indem sie eine Kette von Ereignissen zusammenfügt, um gefährliche Aktivitäten zu identifizieren. Traps 6.0 fungiert als der ultimative Sensor zur Datenerfassung für den Cortex Data Lake und sammelt die im Branchenvergleich umfassendsten Sicherheitsdaten von Ihren Endpunkten. In Verbindung mit Cortex XDR können Kunden mit Traps ihre Präventionsfunktionen auf die Erkennung und Reaktion in ihrer gesamten digitalen Infrastruktur mit einem einzigen Agenten erweitern.

Video - Cortex XDR:

Detection and Response Across Network, Endpoint and Cloud Assets

Omicron: Massnahmen zum Schutz vor Emotet und gefährlichen E-Mails im Allgemeinen nach BSI

11. Juni 2019 - Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in den vergangenen Tagen eine auffällige Häufung an Meldungen zu schwerwiegenden IT-Sicherheitsvorfällen erhalten, die im Zusammenhang mit der Schadsoftware "Emotet" stehen. In Einzelfällen ist es bei den Betroffenen durch Ausfälle der kompletten IT-Infrastruktur zu Einschränkungen kritischer Geschäftsprozesse gekommen, die Schäden in Millionenhöhe nach sich ziehen. Daneben sind dem BSI weitere Fälle mit weniger schwerem Verlauf gemeldet worden, bei denen Malware-Analysten des BSI Emotet-Infektionen nachweisen konnten. "Emotet" wird derzeit weiterhin über gross angelegte Spam-Kampagnen verteilt und stellt daher eine akute Bedrohung für Unternehmen, Behörden und Privatanwender dar.

Auf folgende Punkte geht das BSI detaillierter ein:

- Was ist Emotet und was macht diese Schadsoftware so gefährlich?

- Wie können sich Organisationen vor Emotet schützen?

- Folgende Massnahmen MÜSSEN aus Sicht des BSI innerhalb der IT-Infrastruktur umgesetzt werden

- Folgende Massnahmen SOLLTEN darüber hinaus umgesetzt sein, um eine Infektion mit Schadprogrammen und deren Ausbreitung im internen Netz zu erschweren

- Was ist zu tun, wenn in meiner Organisation bereits IT-Systeme infiziert sind?

- Wo finden wir weiterführende Informationen zum Schutz unserer Organisation?

Quelle: BSI - Bundesamt für Sicherheit in der Informationstechnik - Allianz für Cyber-Sicherheit

Sie haben Fragen oder benötigen direkte Unterstützung für Ihre IT-Unternehmensumgebung? Sprechen Sie uns an.

ARP-GUARD: Network Access Control Veranstaltung am 30. Oktober 2019 in Wallisellen

10. Juni 2019 - Denken auch Sie über die Einführung einer Network-Access-Control Lösung nach, um Ihre IT-Infrastruktur und Ihr Security-Management zu optimieren? Dann sind Sie bei unserem ARP-GUARD by ISL Event am 30. Oktober 2019 in Wallisellen genau richtig!

Die IT-Experten der Firma ISL Internet Sicherheitslösungen GmbH entwickelten vor 15 Jahren die weltweit erste wirtschaftliche NAC-Lösung ARP-GUARD, welche für einen kontrollierten und sicheren Zugang zu allen Unternehmensnetzen sorgt.

Das kombinieren etablierter Verfahren wie RADIUS und SNMP schützt dabei vor internen Angriffen und unbemerktem Eindringen nicht autorisierter Geräte. ARP-GUARD bietet ausserdem einen eigenen Fingerprintingmechanismus mittels kryptographischen Verfahren an. Die Verfügbarkeit Ihres Netzwerkes wird durch die NAC-Lösung erhöht und bietet Ihnen dadurch einen kontrollierten Zugriff auf Ihre IT-Ressourcen.

ARP-GUARD zeichnet sich durch einige vielversprechende Alleinstellungsmerkmale aus:

- Fingerprinting

Anders als beim "Footprint" erfasst das ARP-GUARD Fingerprinting kryptografische Merkmale eines Systems, die wirklich einzigartig sind. Damit wird eine Identitätsprüfung der Geräte auf höchstem Sicherheitsniveau erreicht. - Sensor und Management Architektur

Nach wie vor ist die ARP-GUARD Sensor-Management Architektur unerreicht, wenn es darum geht, das NAC-System beliebig zu skalieren und gleichzeitig von einer zentralen Instanz beliebig viele Standorte zu administrieren. - Tagged VLANs per SNMP schaltbar

Besonders wichtig für die Einbindung von VoIP Telefonie und WLAN-Access Points. - Weitere wichtige Merkmale

- Flexibilität durch Methodenmix: 802.1x, SNMP und RADIUS

- Deutschsprachiger Hersteller-Support mit kurzen Responsezeiten

- Kurze Projektlaufzeit für die Inbetriebnahme

- Durchdachte Implementierung in 4 Schritten

Dr. Andreas Rieke, Erfinder von ARP-GUARD wird Ihnen bei unserem Event am 30. Oktober 2019 vormittags in Wallisellen gerne alles genau erklären und seine langjährigen Erfahrungen im NAC-Umfeld mit Ihnen teilen.

Melden Sie sich jetzt an und erfahren Sie die Vorteile von ARP-GUARD aus erster Hand!

Palo Alto Networks: MITRE ATT&CK Test - Cortex XDR™ und Traps™ übertreffen Marktbegleiter

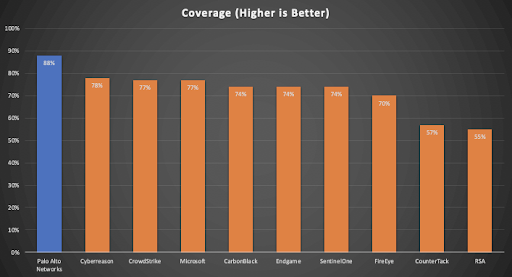

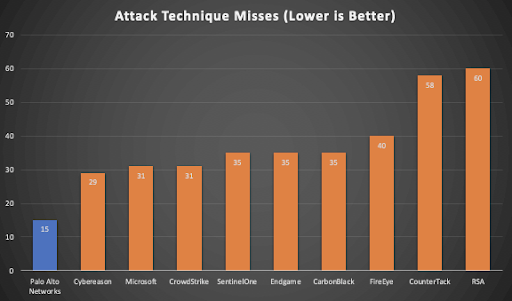

03. Juni 2019 - Wir freuen uns, die Ergebnisse eines unabhängigen Tests bekannt zu geben, der den Wert unseres kürzlich eingeführten Cortex XDR-Produkts in Kombination mit Traps demonstriert. Die Evaluierung, bei der das MITRE ATT&CK-Framework verwendet wurde, ergab, dass Cortex XDR und Traps unter 10 getesteten Anbietern von Endpoint Detection and Response (EDR) Lösungen die breiteste Abdeckung mit den meisten Abwehrtechniken bieten.

Breiteste Abdeckung über alle Angriffstechniken hinweg

Cortex XDR und Traps bieten, nach den Ergebnissen von MITRE ATT&CK, die beste Endpunktvisibilität und die höchste Abdeckung bei verschiedenen Angriffstechniken. Der Testbericht konzentriert sich auf die Fähigkeit, Telemetriedaten über 136 Angriffstechniken hinweg zu erfassen, Echtzeit-Warnungen zu generieren und Bedrohungsinformationen zu erweitern. Die Testergebnisse zeigen, dass Cortex XDR und Traps 121 der 136 Angriffstechniken abwehren, mehr als bei jedem anderen Anbieter.

Automatische Erkennung reduziert verpasste Angriffe

Wenn es um die Erkennung von Bedrohungen geht, sind wir bestrebt, diese Prozesse zu automatisieren, da die Verwendung von Menschen zur Erkennung zu inkonsistenten oder verzögerten Erkennungen führen kann. Der MITRE-Test bestätigt diesen Ansatz. Cortex XDR und Traps wiesen mit null verzögerten Erkennungen im Vergleich zu anderen Anbietern, die sich auf menschliche Prozesse verlassen, die beste Erkennungsabdeckung auf. Der hochautomatisierte KI-Ansatz sorgte für mehr Abdeckung und Konsistenz ohne Verzögerungen.

Über Cortex XDR™

Cortex XDR ist das erste Erkennungs- und Reaktionsprodukt, das nativ Netzwerk-, Endpunkt- und Cloud-Daten integriert, um komplexe Angriffe zu stoppen. Auf diese Weise können Unternehmen die durchschnittliche Zeit zum Erkennen und Reagieren von Angriffen verkürzen. MITRE hat die Endpoint-Only-Funktionen in einer Version des Produkts ohne zusätzliche Dienste getestet. Palo Alto Networks arbeitete mit MITRE Corp. zusammen, einer gemeinnützigen Organisation, die das weit verbreitete ATT&CK-Framework zur Bewertung von IT-Sicherheitserkennungs- und Reaktionsprodukten entwickelte.

Das ATT&CK-Framework von MITRE bietet eine umfassende Liste von Funktionen und Techniken, die Angreifer bei verschiedenen realen Angriffen eingesetzt haben. Organisationen können dieses Framework verwenden, um die Wirksamkeit und Effizienz ihrer Sicherheitskontrollen zu bewerten. Die Auswertung in der ersten Runde reproduzierte die Angriffsvektoren der APT3-Gruppe. MITRE veröffentlicht reine Rohergebnisse, bewertet oder erstellt jedoch keine quantitative Analyse dieser Ergebnisse. Forrester Research erstellte eine Reihe von Skripts, um die Ergebnisse zu bewerten. Wir haben diese verwendet, um zu veranschaulichen, wie Cortex XDR und Traps hinsichtlich der Abdeckung, fehlender Techniken und Warnungen eingestuft wird. Weitere Informationen zur Forrester-Methodik finden Sie im Forrester-Blog.

Fazit

MITRE hat ein exzellentes Framework entwickelt, mit dessen Hilfe Sicherheitsteams Anbieterprodukte über die gesamte Bandbreite von Erkennungen und Untersuchungen hinweg bewerten können. Basierend auf den neuesten Testergebnissen ermutigen wir Kunden, die ein EDR-Projekt evaluieren, sich an Palo Alto Networks und dessen Partner zu wenden, um das MITRE-Framework, die beim Testen verwendeten Techniken und die Interpretation der Ergebnisse zu verstehen und erläutern zu lassen.

Kunden stehen vor der Herausforderung, Bedrohungen zu erkennen, speziell wenn sie nicht verwaltete Geräte oder Geräte haben, auf denen sie keinen Endpoint Agent installieren können. Es ist wichtig, die Endpunktdaten durch Netzwerkdaten zu ergänzen, damit Kunden die Abdeckung gegen Bedrohungen über ihr gesamtes digitales Umfeld erweitern können. Cortex XDR und Traps erfüllen diese Vision.

Um mehr über Cortex XDR™ und Traps™ zu erfahren, besuchen Sie die Cortex XDR-Produktseite und die Traps-Produktseite. Die vollständigen Ergebnisse aller teilnehmenden Anbieter, einschliesslich Palo Alto Networks, finden Sie hier.

Sie haben Fragen? Sie wünschen sich eine Demonstration bei Ihnen vor Ort? Kontaktieren Sie uns. Als langjähriger Partner von Palo Alto Networks in der Schweiz beraten wir Sie gerne.

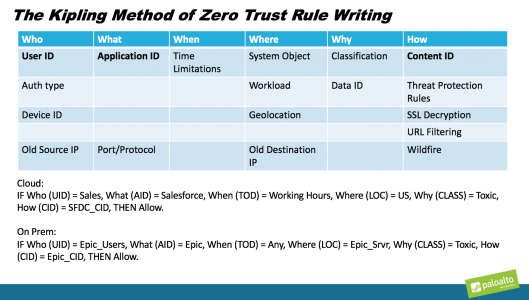

Palo Alto Networks: All Layers Are Not Created Equal - Zero Trust Framework

20. Mai 2019 - Jeder weiss, dass ein Autor das "Wer, Was, Wo, Wann, Warum und Wie" des Themas behandeln muss, damit ein Nachrichtenartikel, ein Blogbeitrag oder ein Whitepaper glaubwürdig ist. Ohne diese Dinge zu behandeln, bleibt dem Leser nur eine Teilgeschichte. Wir können Rudyard Kipling dafür danken, dass er diese journalistischen Grundlagen für uns klar definiert:

Wie Prinzipien des Journalismus dazu beitragen, die Zero Trust Policy zur IT-Sicherheit im Unternehmen zu definieren

Ich halte sechs ehrliche Diener

(Sie haben mir alles beigebracht, was ich wusste);

Ihre Namen sind Was und Warum und Wann

und Wie und Wo und Wer.

Rudyard Kipling, "Just So Stories", 1902

Der Nutzen dieser "Kipling-Methode" geht jedoch weit über journalistische "Best Practices" hinaus. Seit Jahren benutze ich die Kipling-Methode, um Unternehmen bei der Definition von Richtlinien und beim Aufbau von Zero Trust-Netzwerken zu unterstützen. Es stellt sicher, dass Sicherheitsteams in ihren Definitionen gründlich sind und dass jeder, einschliesslich nicht technischer Führungskräfte, die Cybersicherheitsrichtlinien aufgrund der Einfachheit des Ansatzes verstehen kann. Da das erste Konstruktionsprinzip von Zero Trust darin besteht, sich auf Geschäftsziele zu konzentrieren, ist diese Methode besonders nützlich.

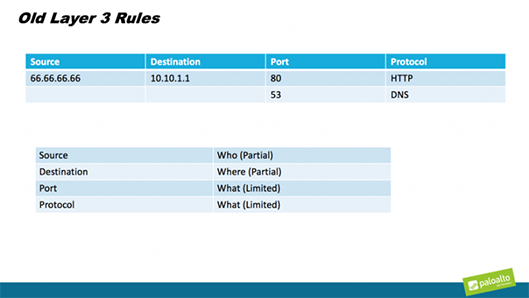

Policy auf Layer 3 vs. Policy auf Layer 7

Um die Kipling-Methode tatsächlich anzuwenden und eine echte Zero Trust-Architektur zu erstellen, müssen Sie zuerst verstehen, warum dies mit Layer 3-Technologien nicht möglich ist.

Was ist der Unterschied zwischen Schicht 3 und Schicht 7? Schicht 3 ist die Schicht, in der Informationen nur auf der Grundlage von IP-Adresse, Port oder Protokoll ausgewertet werden. Es ist damit stark eingeschränkt durch den Mangel an Informationen, die gesehen werden können. IP-Adressen können gefälscht werden. Durch einfache Port-Scans werden alle offenen Ports aufgedeckt, sodass ein Angreifer gestohlene Daten kapseln und über den offenen Port filtern kann. Das Protokoll ist lediglich ein Metadaten-Tag, mit dem der Administrator die Art des Datenverkehrs verstehen kann, der einen bestimmten Port durchqueren soll. Am wichtigsten ist, dass heute jeder Gegner weiss, wie Layer 3-Steuerelemente umgangen werden. Sie müssen in der Lage sein, Dinge mit höherer Genauigkeit zu definieren, um die Sicherheit Ihres Unternehmens zu gewährleisten.

Schicht 7 ist viel spezifischer. Hier werden Informationen basierend auf der tatsächlich verwendeten Anwendung ausgewertet (z. B. Definition von Facebook als eindeutige Anwendung anstelle des reinen Datenverkehrs über die Ports 80 und 443). Während meiner Zeit bei Forrester habe ich eine fünfstufige Methodik für ein Zero Trust-Netzwerk entwickelt. Im vierten Schritt wird festgelegt, dass Sie Richtlinienregeln für Ihren Segmentierungsgateway schreiben müssen, die auf dem erwarteten Verhalten der Daten und des Benutzers oder der Anwendungen basieren, die mit diesen Daten interagieren. Mit der Next-Generation-Firewall von Palo Alto Networks, die als Segmentierungs-Gateway in einer Zero Trust-Umgebung dient, können Sie dies tun. Aufgrund der Granularität solcher Richtlinien ist dies jedoch nur auf Ebene 7 möglich.

Anwenden der Kipling-Methode mithilfe der Next-Generation-Firewall von Palo Alto Networks

So können Sie die Kipling-Methode anwenden, wenn Sie die Next-Generation-Firewall von Palo Alto Networks mithilfe der revolutionären Benutzer-ID-, App-ID- und Content-ID-Technologien von Palo Alto Networks bereitstellen:

- Die Benutzer-ID wird damit zu einer WER-Aussage: "Wer greift auf eine Ressource zu?"

Die Benutzer-ID ist eine Schicht 7-Instanz der durch die Quell-IP-Adresse angegebenen Annäherung. Beispielsweise können wir Organisationseinheiten aus Active Directory abrufen, um Domänenbenutzer in eine benutzerdefinierte Benutzer-ID zu ziehen. Wir können dann Dinge wie die Multifaktorauthentifizierung (MFA) oder das Hostinformationsprofil (HIP) von unserem GlobalProtect-Client hinzufügen, um die Genauigkeit der "Wer" -Anweisung zu verbessern. Wir können einer Benutzer-ID auch MFA und ein zusätzliches Attribut hinzufügen, um eine genauere Steuerung zu ermöglichen.

- App-ID wird zu einer WAS-Anweisung: "Mit welcher Anwendung wird auf die Ressource zugegriffen?"

Palo Alto Networks verfügt derzeit über mehr als 2800 veröffentlichte App-IDs (besuchen Sie Applipedia, um die wachsende Liste anzuzeigen), die zum Erstellen dieser Regeln verwendet werden können. Dies bedeutet, dass Angreifer keine generische Anwendung wie Webdienste (HTTP / HTTPS) mehr verwenden können, um die Sicherheitskontrolle zu umgehen.

- Die Inhalts-ID wird zu einer WIE-Anweisung: "Wie soll der Benutzer-ID- und App-ID-Verkehr auf eine Ressource zugreifen dürfen?"

Die Inhalts-ID enthält Threat Prevention-Regeln und unsere erweiterte Intrusion Prevention-Funktion. SSL-Entschlüsselung, damit sich böswilliger Datenverkehr und gestohlene Daten nicht in verschlüsselten Tunneln verstecken können. URL-Filterung, damit Benutzer keine böswilligen oder Phishing-Domains aufrufen. WildFire, unsere hochmoderne Sandbox-Technologie, die die Art und Weise, wie Malware gestoppt wird, neu definiert. Sowie unseren neuen DNS-Sicherheitsdienst, der Vorhersageanalysen für automatisierten Schutz anwendet, um Angriffe mit DNS zu verhindern.

Mit diesen drei Technologien, die WER-, WAS- und WIE-Anweisungen definieren, kann auf einfache Weise eine grundlegende Layer 7-Regel nach Kipling definiert und dann mithilfe unseres Panorama-Managementsystems implementiert werden. Darüber hinaus bietet PAN-OS die Möglichkeit, eine WANN-Anweisung (eine zeitlich festgelegte Regel) hinzuzufügen. eine WO-Anweisung, die den Speicherort der Ressource angibt (diese kann häufig über eine API automatisch in Panorama abgerufen werden); oder eine WARUM-Anweisung, indem Metadaten aus einem Datenklassifizierungstool gelesen und in der Regel verwendet werden.

Die Kipling-Methode wurde entwickelt, um sowohl Geschäftsführern als auch Sicherheitsadministratoren bei der Definition detaillierter Layer 7-Richtlinien zu helfen. Dabei wird die einfache Methode verwendet, die Rudyard Kipling uns von WEM, WAS, WANN, WO, WARUM und WIE vorgegeben hat. Personen, die noch nie daran gedacht haben, eine Firewall-Richtlinie zu erstellen, können diese Methode leicht verstehen und die Kriterien definieren, die zum Erstellen eines Regelsatzes für Ihr Segmentierungs-Gateway erforderlich sind.

Quelle: Palo Alto Networks, Autor: John Kindervag

Paessler: PRTG als "Gartner Insights Customer's Choice 2019" für Monitoring-Tools ernannt

13. Mai 2019 - Das Paessler-Team freut sich, Ihnen mitteilen zu können, dass PRTG im April 2019 als eines der von Gartner Peer Insights-Kunden ausgewählten Monitoring-Tools für die IT-Infrastruktur ausgezeichnet wurde. Das Team bei Paessler ist sehr stolz über diese Auszeichnung, da dies unser Kundenfeedback zu unseren Produkten und Dienstleistungen wiederspiegelt und unser Bestreben nach hervorragenden Netzwerklösungen weiterhin prägen wird.

In seiner Ankündigung erklärt Gartner: "Die Auszeichnung von "Gartner Peer Insights Customer's Coice" ist eine Anerkennung von Anbietern in diesem Markt durch geprüfte Endbenutzerfachleute, wobei sowohl die Anzahl der Bewertungen als auch die Gesamtbenutzerbewertungen berücksichtigt werden."

Um eine faire Bewertung zu gewährleisten, hält Gartner strenge Kriterien für die Anerkennung von Anbietern mit einer hohen Kundenzufriedenheitsrate ein.

Wir von Omicron, PRTG-Partner in der Schweiz, gratulieren Paessler und dem ganzen PRTG-Team herzlichst zu dieser Auszeichnung.

Quelle und weitere Informationen:

Sie wollen PRTG selber auf Herz und Nieren prüfen? Jetzt kostenlos testen!

Palo Alto Networks: Halten Sie es einfach, wie Leonardo da Vinci

13. Mai 2019 - Keine Diskussion über die Renaissance - wohl die wichtigste Epoche der Menschheitsgeschichte - wäre ohne die Einbeziehung von Leonard da Vinci vollständig. Kein Mensch personifizierte den Begriff des Renaissance-Mannes mehr als da Vinci - Künstler, Autor, Architekt, Erfinder, Wissenschaftler und mehr.

Ein Aphorismus, der im Allgemeinen ihm zugeschrieben wird - "Einfachheit ist die ultimative Raffinesse" - ist heute besonders relevant. Es sollte uns dazu inspirieren, neu zu überdenken und neu zu gestalten, wie wir modernste Cybersecurity-Abwehrmechanismen bauen, die weit über das nächste, weitere neue Werkzeug hinausgehen. Einfachheit ist oft die Grundlage, um komplexen Problemen zu begegnen und diese zu lösen, um auf möglichst effiziente Weise nachhaltige Ergebnisse zu erzielen.

Für Führungskräfte, die mit solchen Komplexitäten umgehen müssen, ist dieses Konzept von zentraler Bedeutung. Und mit Einfachheit ist nicht leicht gemeint. In der Tat müssen wir uns ehrgeizige, sogar kühne Ziele setzen, um die dauerhafte und langfristige Sicherheit unserer Daten, unserer Systeme, unserer Abläufe und unserer Mitarbeiter zu gewährleisten.

Dies ist besonders wichtig, wenn wir über die sich rasch ändernden Risiken nachdenken - von der schnellen Einführung von Public Cloud Umgebungen über mobile und agile Arbeitskräfte bis hin zu allen möglichen Software-Tools bzw. Applikationen und den damit verbundenen operativen Netzwerkumgebungen, zunehmend automatisierten Gegnern, dem Dark Web und dem Wildwuchs von Compliance-Mandaten.

Dies ist auch von entscheidender Bedeutung, wenn wir Innovation und Agilität durch iterative Entwicklung, Infrastruktur und Sicherheit als Code sowie durch virtualisierte Arbeitskräfte begreifen - aufregende Möglichkeiten, die jedoch das Potenzial haben, noch mehr Komplexität zu schaffen, wenn wir nicht mit einfacheren Ansätzen vorangehen.

Einfachheit hilft unseren SecOps- und Business-Teams, mit der Bombardierung von Technologien umzugehen, die unseren Organisationen zwar möglicherweise mehr Geschäftschancen bietet, aber auch den Einsatz für die Cybersicherheit erhöht. Mit Hunderten von Unternehmen, die Hardware, Software und Dienstleistungen für den Cybersecurity-Bereich anbieten, ist es für Unternehmen wie Ihres schwieriger als je zuvor, alles zu sortieren, um herauszufinden, was nicht funktioniert, was funktioniert - und was am besten funktioniert.

Der Begriff "Verteidigung in die Tiefe" - seit Jahren die Grundlage für die Cybersecurity-Strategien der meisten Organisationen - ist nicht mehr effektiv. Das Wesen unserer heterogenen Umgebungen führt zu gefährlichen und oft übersehenen Deckungslücken, die zu klaffenden Schwachstellen führen. Und wir können das Problem nicht lösen, indem wir unsere Einstellungsbemühungen aus zwei grossen Gründen verstärken: Der weltweite Mangel an Cybersecurity-Fähigkeiten für 3 Millionen Menschen und der verstärkte Einsatz von Bots, Algorithmen, maschinellem Lernen und sehr günstigen und allgemein verfügbaren Exploit-Kits von Cyberattackern.

Darüber hinaus sind Security Operations Center (SOCs) meist nicht effektiv, da sie durch Ereignisüberlastung und manuelle Annäherung an einen automatisierten Gegner überfordert sind. Wir müssen die Sicherheitsarchitektur und -abläufe vereinfachen und transformieren, und das müssen wir jetzt tun.

Wo soll man anfangen?

Hier sind 8 Schritte zur Vereinfachung der Cybersicherheit

Wie können Sie eine gute Cyberhygiene betreiben?

Noch viel mehr dazu finden Sie auch auf SecurityRoundtable.org

Nehmen Sie sich ein Beispiel an Leonardo da Vinci - verwenden Sie die Einfachheit, um das IT-Security-Biest zu zähmen!

Quelle: SecurityRoundtable.org - Autor: Naveen Zutshi, Chief Information Officer bei Palo Alto Networks

Omicron: Das BSI warnt vor gezielten Ransomware-Angriffen auf Unternehmen

08. Mai 2019 - Derzeit registriert das Bundesamt für Sicherheit in der Informationstechnik (BSI) verstärkt Netzwerkkompromittierungen bei Unternehmen, die mit der manuellen und gezielten Ausführung eines Verschlüsselungstrojaners (Ransomware) enden.

Dabei verschaffen sich die Angreifer mittels breit angelegter Spam-Kampagnen wie "Emotet" zunächst Zugang zu einzelnen Unternehmensnetzwerken und erforschen dann manuell Netzwerk und Systeme der Betroffenen. Dabei versuchen die Angreifer etwaige Backups zu manipulieren oder zu löschen und bringen dann selektiv bei vielversprechenden Zielen koordiniert Ransomware auf den Computersystemen aus. Dabei kommt es teilweise zu erheblichen Störungen der Betriebsabläufe. Durch dieses aufwändige Vorgehen können Angreifer deutlich höhere Lösegeldforderungen an die Unternehmen stellen, als es bei bisherigen ungezielten Ransomware-Kampagnen der Fall war. Neben einzelnen Unternehmen sind zunehmend auch IT-Dienstleister betroffen, über deren Netzwerke sich die Angreifer dann Zugang zu deren Kunden verschaffen. Das BSI hat über CERT-Bund und die Allianz für Cyber-Sicherheit eine Cyber-Sicherheitswarnung mit technischen Details und Handlungsempfehlungen ausgesprochen.

Bedrohungslage

Das beschriebene Vorgehen kann derzeit mit mehreren unterschiedlichen Ransomware-Varianten beobachtet werden. So konnte das BSI in den letzten Monaten grossangelegte Malware-Kampagnen analysieren, bei denen vor allem maliziöse Anhänge oder Links zu gefälschten Webseiten in massenhaft versendeten Spam-Mails als Einfallsvektor dienten. Nach einer erfolgreichen Infektion wurde häufig weitere Malware (z.B. "Trickbot") nachgeladen, um sich im Netzwerk auszubreiten, Zugangsdaten zu erbeuten und das Netzwerk bzw. die Systeme auszuwerten. Nach einer erfolgreichen Ransomware-Infektion sind teilweise sehr hohe Bitcoin-Forderungen gestellt worden. Dabei sind wiederholt keine pauschalen Forderungen aufgestellt, sondern individuelle Zahlungen ausgehandelt worden.

Insbesondere in Deutschland ist diese Vorgehensweise verstärkt mit der Ransomware GandCrab beobachtet worden. Bei den bekannten Fällen haben die Angreifer sich zunächst über Fernwartungstools (z.B. RDP, RescueAssist, LogMeIn) Zugriff auf das Netzwerk verschafft, auf verschiedenen Systemen im Netzwerk der Opfer eine Backdoor installiert, potentielle weitere Opfer ausgespäht und schliesslich die Ransomware zur Ausführung gebracht. Entsprechende Warnungen der Landeskriminalämter sind bereits erfolgt.

Quelle: BSI - Bundesamt für Sicherheit in der Informationstechnik - Allianz für Cyber-Sicherheit

Sie haben Fragen oder benötigen direkte Unterstützung für Ihre IT-Unternehmensumgebung? Sprechen Sie uns an.

Palo Alto Networks: BabyShark - Cyberkriminelle nehmen Kryptowährungsbranche ins Visier

06. Mai 2019 - Die Cyber Security-Experten von Palo Alto Networks melden, dass die Angreifer hinter der Malware-Familie BabyShark ihre Aktivitäten über Cyberspionage hinaus auf Cyberangriffe gegen die Kryptowährungsbranche ausgeweitet haben. Palo Alto Networks entdeckte Köderdokumente im Zusammenhang mit xCryptoCrash, ein Online-Glücksspiel. Dies deutet darauf hin, dass die Angreifer nun auch die Kryptowährungsbranche im Visier haben.

Palo Alto Networks analysierte Code, der auf einem von den Angreifern gesteuerten Server gefunden wurden, einschliesslich der anfänglichen Malware zum Starten der Angriffe sowie zwei weiteren Dateien, KimJongRAT und PCRat, die BabyShark auf den Rechnern der Angriffsopfer installiert. Die Malware-Autoren bezeichneten diese beiden Dateien intern als "Cowboys".

Im jüngst veröffentlichten Forschungsbericht kommt Unit 42/Palo Alto Networks, zu dem Schluss, dass die BabyShark-Angriffe wahrscheinlich fortgesetzt und sich auf weitere Branchen ausdehnen werden. KimJongRAT scheint verwendet zu werden, um E-Mail-Zugangsdaten von Microsoft Outlook und Mozilla Thunderbird sowie Zugangsdaten für Google-, Facebook- und Yahoo-Konten zu stehlen, die in weit verbreiteten Browsern gespeichert sind. Diese Daten werden dann mit anderer Malware wie BabyShark und PCRat an den Kontrollserver der Angreifer gesendet.

Unit 42 von Palo Alto Networks entdeckte BabyShark erstmals im Februar, nachdem die Forscher die frühesten bekannten Proben analysiert hatte, die im November 2018 für Speer-Phishing-Angriffe verwendet wurden. Diese E-Mails wurden mit der Absicht erstellt, den Anschein zu erwecken, von einem Experten für nukleare Sicherheit in einem Think Tank der US-Nationalsicherheit abgesendet worden zu sein.

Die E-Mails hatten eine Betreffzeile, die auf die nuklearen Situation Nordkoreas verwies. Ein angehängtes Excel-Dokument enthielt die BabyShark-Malware. Die E-Mails richteten sich an den Think Tank, in dem der Nuklearexperte arbeitet, und an eine US-Universität, die Schauplatz einer Konferenz zur De-Nuklearisierung Nordkoreas war.

Quelle: Infopoint-Security.de, Autor: Herbert Wieler

Mehr Infos: Unit 42 von Palo Alto Networks