Palo Alto Networks: All Layers Are Not Created Equal - Zero Trust Framework

20. Mai 2019 - Jeder weiss, dass ein Autor das "Wer, Was, Wo, Wann, Warum und Wie" des Themas behandeln muss, damit ein Nachrichtenartikel, ein Blogbeitrag oder ein Whitepaper glaubwürdig ist. Ohne diese Dinge zu behandeln, bleibt dem Leser nur eine Teilgeschichte. Wir können Rudyard Kipling dafür danken, dass er diese journalistischen Grundlagen für uns klar definiert:

Wie Prinzipien des Journalismus dazu beitragen, die Zero Trust Policy zur IT-Sicherheit im Unternehmen zu definieren

Ich halte sechs ehrliche Diener

(Sie haben mir alles beigebracht, was ich wusste);

Ihre Namen sind Was und Warum und Wann

und Wie und Wo und Wer.

Rudyard Kipling, "Just So Stories", 1902

Der Nutzen dieser "Kipling-Methode" geht jedoch weit über journalistische "Best Practices" hinaus. Seit Jahren benutze ich die Kipling-Methode, um Unternehmen bei der Definition von Richtlinien und beim Aufbau von Zero Trust-Netzwerken zu unterstützen. Es stellt sicher, dass Sicherheitsteams in ihren Definitionen gründlich sind und dass jeder, einschliesslich nicht technischer Führungskräfte, die Cybersicherheitsrichtlinien aufgrund der Einfachheit des Ansatzes verstehen kann. Da das erste Konstruktionsprinzip von Zero Trust darin besteht, sich auf Geschäftsziele zu konzentrieren, ist diese Methode besonders nützlich.

Policy auf Layer 3 vs. Policy auf Layer 7

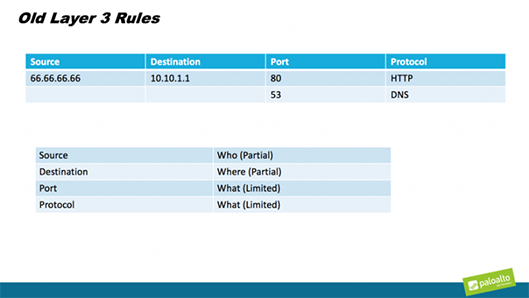

Um die Kipling-Methode tatsächlich anzuwenden und eine echte Zero Trust-Architektur zu erstellen, müssen Sie zuerst verstehen, warum dies mit Layer 3-Technologien nicht möglich ist.

Was ist der Unterschied zwischen Schicht 3 und Schicht 7? Schicht 3 ist die Schicht, in der Informationen nur auf der Grundlage von IP-Adresse, Port oder Protokoll ausgewertet werden. Es ist damit stark eingeschränkt durch den Mangel an Informationen, die gesehen werden können. IP-Adressen können gefälscht werden. Durch einfache Port-Scans werden alle offenen Ports aufgedeckt, sodass ein Angreifer gestohlene Daten kapseln und über den offenen Port filtern kann. Das Protokoll ist lediglich ein Metadaten-Tag, mit dem der Administrator die Art des Datenverkehrs verstehen kann, der einen bestimmten Port durchqueren soll. Am wichtigsten ist, dass heute jeder Gegner weiss, wie Layer 3-Steuerelemente umgangen werden. Sie müssen in der Lage sein, Dinge mit höherer Genauigkeit zu definieren, um die Sicherheit Ihres Unternehmens zu gewährleisten.

Schicht 7 ist viel spezifischer. Hier werden Informationen basierend auf der tatsächlich verwendeten Anwendung ausgewertet (z. B. Definition von Facebook als eindeutige Anwendung anstelle des reinen Datenverkehrs über die Ports 80 und 443). Während meiner Zeit bei Forrester habe ich eine fünfstufige Methodik für ein Zero Trust-Netzwerk entwickelt. Im vierten Schritt wird festgelegt, dass Sie Richtlinienregeln für Ihren Segmentierungsgateway schreiben müssen, die auf dem erwarteten Verhalten der Daten und des Benutzers oder der Anwendungen basieren, die mit diesen Daten interagieren. Mit der Next-Generation-Firewall von Palo Alto Networks, die als Segmentierungs-Gateway in einer Zero Trust-Umgebung dient, können Sie dies tun. Aufgrund der Granularität solcher Richtlinien ist dies jedoch nur auf Ebene 7 möglich.

Anwenden der Kipling-Methode mithilfe der Next-Generation-Firewall von Palo Alto Networks

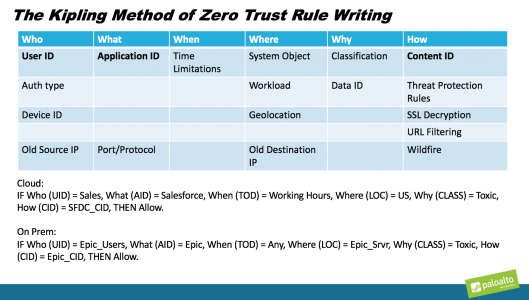

So können Sie die Kipling-Methode anwenden, wenn Sie die Next-Generation-Firewall von Palo Alto Networks mithilfe der revolutionären Benutzer-ID-, App-ID- und Content-ID-Technologien von Palo Alto Networks bereitstellen:

- Die Benutzer-ID wird damit zu einer WER-Aussage: "Wer greift auf eine Ressource zu?"

Die Benutzer-ID ist eine Schicht 7-Instanz der durch die Quell-IP-Adresse angegebenen Annäherung. Beispielsweise können wir Organisationseinheiten aus Active Directory abrufen, um Domänenbenutzer in eine benutzerdefinierte Benutzer-ID zu ziehen. Wir können dann Dinge wie die Multifaktorauthentifizierung (MFA) oder das Hostinformationsprofil (HIP) von unserem GlobalProtect-Client hinzufügen, um die Genauigkeit der "Wer" -Anweisung zu verbessern. Wir können einer Benutzer-ID auch MFA und ein zusätzliches Attribut hinzufügen, um eine genauere Steuerung zu ermöglichen.

- App-ID wird zu einer WAS-Anweisung: "Mit welcher Anwendung wird auf die Ressource zugegriffen?"

Palo Alto Networks verfügt derzeit über mehr als 2800 veröffentlichte App-IDs (besuchen Sie Applipedia, um die wachsende Liste anzuzeigen), die zum Erstellen dieser Regeln verwendet werden können. Dies bedeutet, dass Angreifer keine generische Anwendung wie Webdienste (HTTP / HTTPS) mehr verwenden können, um die Sicherheitskontrolle zu umgehen.

- Die Inhalts-ID wird zu einer WIE-Anweisung: "Wie soll der Benutzer-ID- und App-ID-Verkehr auf eine Ressource zugreifen dürfen?"

Die Inhalts-ID enthält Threat Prevention-Regeln und unsere erweiterte Intrusion Prevention-Funktion. SSL-Entschlüsselung, damit sich böswilliger Datenverkehr und gestohlene Daten nicht in verschlüsselten Tunneln verstecken können. URL-Filterung, damit Benutzer keine böswilligen oder Phishing-Domains aufrufen. WildFire, unsere hochmoderne Sandbox-Technologie, die die Art und Weise, wie Malware gestoppt wird, neu definiert. Sowie unseren neuen DNS-Sicherheitsdienst, der Vorhersageanalysen für automatisierten Schutz anwendet, um Angriffe mit DNS zu verhindern.

Mit diesen drei Technologien, die WER-, WAS- und WIE-Anweisungen definieren, kann auf einfache Weise eine grundlegende Layer 7-Regel nach Kipling definiert und dann mithilfe unseres Panorama-Managementsystems implementiert werden. Darüber hinaus bietet PAN-OS die Möglichkeit, eine WANN-Anweisung (eine zeitlich festgelegte Regel) hinzuzufügen. eine WO-Anweisung, die den Speicherort der Ressource angibt (diese kann häufig über eine API automatisch in Panorama abgerufen werden); oder eine WARUM-Anweisung, indem Metadaten aus einem Datenklassifizierungstool gelesen und in der Regel verwendet werden.

Die Kipling-Methode wurde entwickelt, um sowohl Geschäftsführern als auch Sicherheitsadministratoren bei der Definition detaillierter Layer 7-Richtlinien zu helfen. Dabei wird die einfache Methode verwendet, die Rudyard Kipling uns von WEM, WAS, WANN, WO, WARUM und WIE vorgegeben hat. Personen, die noch nie daran gedacht haben, eine Firewall-Richtlinie zu erstellen, können diese Methode leicht verstehen und die Kriterien definieren, die zum Erstellen eines Regelsatzes für Ihr Segmentierungs-Gateway erforderlich sind.

Quelle: Palo Alto Networks, Autor: John Kindervag