BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Palo Alto Networks: OilRig erweitert sein Inventar um einen neuartigen C2-Kanal durch Steganographie

28. Juli 2020 - Bei der Analyse eines Angriffs auf eine Telekommunikationsorganisation im Nahen Osten haben wir eine Variante eines OilRig-assoziierten Tools entdeckt, das wir RDAT nennen. Dabei wurde ein neuartiger E-Mail-basierter Befehls- und Kontrollkanal (C2) verwendet, der auf einer als Steganographie bekannten Technik zum Verbergen von Befehlen und Daten in Bitmap-Bildern beruht, welche an E-Mails als Beilage angehängt werden.

Im Mai 2020 veröffentlichte Symantec eine Studie über die Greenbug-Gruppe wegen Angriffen auf Telekommunikationsorganisationen in Südostasien, die erst im April 2020 durchgeführt wurden. Wir von Palo Alto Networks beobachteten ähnliche Taktiken und Instrumente im Zusammenhang mit Angriffen auf eine Telekommunikationsorganisation im Nahen Osten im April 2020, insbesondere unter Verwendung von benutzerdefinierten Mimikatz-Tools, Bitvise, PowerShell-Downloader und eine benutzerdefinierte Hintertür, die wir als RDAT verfolgen. Unit 42 hat die Greenbug-Gruppe zuvor mit OilRig in Verbindung gebracht. OilRig ist eine Bedrohungsakteur, welchen wir 2015 entdeckt haben. Wir hatten das RDAT-Tool bereits 2017 in OilRigs Betrieb gesehen, aber später ein verwandtes Beispiel gefunden, das 2018 erstellt wurde und einen anderen Befehls- und Kontrollkanal verwendete. Bei der Analyse dieser Probe haben wir einen neuartigen E-Mail-basierten C2-Kanal gefunden, der in Kombination mit der Steganographie zur Exfiltration von Daten verwendet wird.

RDAT wird seit 2017 aktiv entwickelt, was zu mehreren Variationen des Tools führte und bei der C2-Kommunikation sowohl auf HTTP- als auch auf DNS-Tunneling basiert. Im Juni 2018 fügte der Entwickler von RDAT die Möglichkeit hinzu, Exchange Web Services (EWS) zum Senden und Empfangen von E-Mails für die C2-Kommunikation zu verwenden. Dieser E-Mail-basierte C2-Kanal ist in seinem Design neu, da er auf Steganografie beruht, um Befehle auszublenden und Daten in BMP-Bildern, die an die E-Mails angehängt sind, zu integrieren und zu verstecken. Die Kombination der Verwendung von E-Mails mit steganografischen Bildern, um die Daten über den C2-Kanal zu übertragen, führt dazu, dass dessen Aktivität viel schwieriger zu erkennen ist und dabei höhere Chancen auf eine Verbreitung und Infiltration bietet.

Kunden von Palo Alto Networks sind durch WildFire und Cortex XDR geschützt, die alle RDAT-Beispiele als bösartig identifizieren, sowie durch DNS-Sicherheit und URL-Filterung, die die C2-Aktivität identifizieren und blockieren.

Fazit

Die RDAT-Hintertür wird von der OilRig-Bedrohungsgruppe seit mindestens drei Jahren für Zielorganisationen verwendet. Die jüngste bekannte Aktivität fand im April 2020 gegen eine Telekommunikationsorganisation statt. Im Laufe von drei Jahren wurde dieses Tool kontinuierlich weiterentwickelt, was zu mehreren Variationen mit unterschiedlichen Funktionen und verfügbaren C2-Kanälen führte. Die meisten Beispiele verwendeten eine Kombination von HTTP- und DNS-Tunnelkanälen, mit der einzigen Ausnahme, dass der Entwickler Exchange Web Services nutzte, um E-Mails mit steganografischen Bilddateianhängen an und von dem Akteur zu senden und zu empfangen. Die Verwendung eines neuartigen C2-Kanals in Kombination mit der Steganographie zeigt die kontinuierliche Entwicklung und Erweiterung verschiedener Taktiken und Techniken durch diesen Gegner im Laufe der Zeit.

Weitere Informationen:

Lesen Sie den ganzen Artikel hier. (Quelle: Palo Alto Networks, Robert Falcone)

Selbstverständlich stehen wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, gerne bei Fragen oder bei benötigter Hilfe in Ihrem Unternehmen zur Seite.

Übrigens: Brennpunkt Endpunkt - Cortex XDR Webinar am 15. Oktober 2020

Unsere Spezialisten zeigen Ihnen während unserem 60-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Webinar "Brennpunkt Endpunkt" am 15. Oktober 2020 um 10.30 Uhr anmelden!

Palo Alto Networks: COVID-19 - Der Cybercrime-Goldrausch von 2020

22. Juli 2020 - Wenn Sie mir zu Beginn des Jahres 2020 gesagt hätten, dass wir zum ersten Mal in der Geschichte der Cybersicherheit jede Branche und jeden Gerätetyp auf der ganzen Welt sehen würden, die von Angriffen betroffen sind, die auf einem einzigen Thema aufbauen, hätte ich Ihnen nicht geglaubt. Wenn Sie mir gesagt hätten, dass dieses Thema von der Ausnutzung einer globalen Pandemie abhängen würde und Angreifer sogar medizinische Forscher an vorderster Front angreifen würden, um diese Krankheit zu stoppen, hätte ich das auch nicht geglaubt. Doch hier sind wir, und unsere Realität beinhaltet tatsächlich einen Goldrausch der Cyberkriminalität, der darauf abzielt, COVID-19 auszunutzen.

Erst letzte Woche haben das britische National Cyber Security Centre, das kanadische Kommunikationssicherheitsinstitut und die nationale Sicherheitsbehörde der Vereinigten Staaten ein gemeinsames Gutachten herausgegeben, in dem dargelegt wird, wie Cosy Bear (APT29) von der russischen Regierung eingesetzt wurde, um Organisationen anzusprechen, die an der Entwicklung von COVID-19-Impfstoffen beteiligt sind.

Die Forscher des Unit 42 Threat Intelligence-Teams von Palo Alto Networks verfolgen eine Vielzahl von Cyber-Angriffen zum Thema COVID-19, die in den letzten Monaten weltweit aufgetreten sind. Seit Anfang dieses Jahres haben wir mehr als 40.000 neu registrierte Websites unter Verwendung eines Coronavirus-bezogenen Namens identifiziert, den wir aufgrund von Betrug und Malware, welche auf ahnungslose Verbraucher abzielt, als Websites mit hohem Risiko zu klassifizieren.

Die globalen Auswirkungen der COVID-19-Pandemie in Verbindung mit dem mangelnden Vertrauen in die Regierung und die Medien als verlässliche Informationsquellen haben letztendlich einen perfekten Sturm für Cyberkriminelle geschaffen, um grösstmöglichen Erfolg zu haben. Die Menschen suchen ständig nach neuen Quellen für Lieferungen und Informationen, und Cyberkriminelle nutzen hierbei genau diese Gelegenheit aus.

Was wir gefunden haben:

- Betrugsseiten, die Artikel wie Gesichtsmasken und Händedesinfektionsmittel zu niedrigen Preisen anbieten.

- Gefälschte COVID-19-E-Books, die neue "Tipps" zur Sicherheit versprechen. Tatsächlich liefern diese Websites nach Abschluss des Kaufs kein Produkt und stehlen stattdessen nur das Geld sowie alle auf die Website hochgeladenen persönlichen und finanziellen Informationen.

- Beweise, die darauf hindeuten, dass Cyberkriminelle auch ausfallsichere Websites erstellen, die derzeit inaktiv sind und darauf warten, schnell hochgefahren zu werden, wenn eine andere ihrer Betrugsseiten entfernt wird.

- Cyberkriminelle, die Cloud-Dienstanbieter (wie Amazon, Google, Microsoft und Alibaba) zum Hosten einiger dieser schädlichen Websites verwenden, da es bei Missbrauch aus der Cloud einfacher sein kann, sich der Erkennung zu entziehen, indem die Ressourcen eines Cloud-Anbieters missbraucht werden. (Dank der strengen Überprüfungs- und Überwachungsprozesse, die von diesen Cloud-Anbietern angewendet werden, und wahrscheinlich aufgrund der höheren Kosten bei deren Verwendung, war es bisher relativ selten, dass böswillige Akteure bösartige Domänen in öffentlichen Clouds hosten.)

Wir haben auch eine Vielzahl von Cyber-Bedrohungen weltweit aufgedeckt und blockiert, die sich rücksichtslos gegen staatliche Gesundheitsbehörden, lokale und regionale Regierungen und grosse Universitäten richten, die sich mit den kritischen Reaktionsbemühungen der COVID-19-Pandemie befassen. Betroffene Regionen sind die USA, Kanada, Deutschland, die Türkei, Korea und Japan.

Es ist zwar nicht verwunderlich, dass Cyberkriminelle diese Gelegenheit nutzen, um die Pandemie zu ihrem persönlichen Vorteil auszunutzen, aber es ist klar, dass die Kriminellen, die von Cyberkriminalität profitieren, in irgendeiner Weise erfolgreich sein werden und auf lange Sicht es bleiben.

Wir überwachen und schützen vor diesen Bedrohungen weiterhin, aber es ist wichtig zu beachten, dass diese Verhaltensänderungen deutlich machen, dass Cyberkriminelle Zeit und Ressourcen investieren, um ihre Angriffe zu verstärken.

Vorausschauend

Da die COVID-19-Fälle in bestimmten Ländern weiter zunehmen und eine zweite Welle des Virus voraussichtlich noch in diesem Jahr auftreten wird, werden sich die Themen von Angreifern im Zusammenhang mit Nachrichten über die Pandemie weiterentwickeln. Zum Beispiel haben wir gegen Ende Juni böswillige E-Mails mit dem Betreff "Lieferantengesichtsmaske/Stirnthermometer" und "Medizinische Maske, Schutzbrille und Temperaturpistole liefern" aufgenommen. Dies sind beides Themen, die eher mit der Vorbereitung auf die Rückkehr in den Alltag zu tun haben, als weiterhin zu Hause zu bleiben. Ich gehe davon aus, dass sich dieser Trend basierend auf den Nachrichten und Geschäftsprioritäten, weiter fortsetzen wird.

Darüber hinaus gehen wir davon aus, dass die USA wahrscheinlich stärker von Angreifern belästigt werden als Länder, in denen COVID-19 nicht mehr die gleichen Auswirkungen auf das tägliche Leben hat (z.B. Neuseeland).

Wir erwarten auch einen Anstieg der Internetkriminalität, wenn diverse Volkswirtschaften in eine Rezession geraten. Angesichts der dramatisch wachsenden Arbeitslosenzahlen auf der ganzen Welt werden sich einige Menschen unweigerlich der Internetkriminalität zuwenden, wie dies normalerweise bei wirtschaftlichen Abschwüngen auch der Fall ist.

Angesichts der Tatsache, dass mehr Mitarbeiter von zu Hause aus arbeiten, erwarten wir eine Zunahme von Angreifern, die auf Heimrouter und andere IoT-Geräte (Internet of Things) abzielen, um Heimnetzwerke zu gefährden.

Diese Geräte werden bereits häufig als Ziel ausgewählt, insbesondere da 98% des gesamten IoT-Geräteverkehrs unverschlüsselt sind, wodurch persönliche und vertrauliche Daten im Netzwerk offengelegt werden und Angreifer die Möglichkeit erhalten, unverschlüsselten Netzwerkverkehr abzuhören und persönliche oder vertrauliche Informationen zu sammeln. Obwohl wir nicht über die Daten verfügen, um zu zeigen, dass dies derzeit geschieht, besteht ein sehr wahrscheinliches Szenario für den nächsten Schritt der Angreifer darin, den Fokus auf Heimrouter zu verlagern. Wenn mehr Mitarbeiter von zu Hause aus arbeiten und nicht mehr durch ein Unternehmenssicherheitstool und eine Unternehmensfirewall geschützt sind, versuchen Angreifer möglicherweise, vertrauliche Unternehmensdaten zu stehlen, auf die sie normalerweise nicht so einfach zugreifen könnten. Verbraucher sollten sicherstellen, dass ihr physischer Router nicht das mit dem Router gelieferte Standardkennwort verwendet (häufig nur "Admin"). Sie sollten diese Geräte auch auf die neueste Firmware-Version aktualisieren. Zu oft erstellen Verbraucher ein Kennwort nur für ihr drahtloses Netzwerk und erkennen nicht, dass das physische Gerät auch ein eindeutiges Kennwort haben sollte.

Hier sind einige Empfehlungen und Tipps für Verbraucher und Unternehmen:

Für Verbraucher:

- Seien Sie vorsichtig bei Websites, die Angebote für COVID-19-Produkte wie Gesichtsmasken und Händedesinfektionsmittel anbieten, die zu gut sind, um wahr zu sein.

- Behandeln Sie alle E-Mails und Websites, die angeblich Informationen über COVID-19 enthalten, als verdächtig.

- Um sicherzustellen, dass Sie nicht Opfer eines Phishing-Angriffs sind, überprüfen Sie immer die drei Hauptindikatoren in Ihrem Browser: korrekter Domain-Name, Vorhandensein des Vorhängeschlosses und gültiger Zertifikatsbesitz.

- Wenn Sie glauben, dass Ihre Kreditkarteninformationen infolge eines kürzlich getätigten Online-Kaufs gestohlen wurden, sollten Sie sich an Ihre Bank wenden, um Ihre Karte sofort zu sperren oder zu ändern.

- Erwägen Sie, Ihr Guthaben einzufrieren, damit mit Ihren persönlichen Daten keine neuen Konten eröffnet werden können.

- Stellen Sie sicher, dass Ihr Heimrouter zusätzlich zu Ihrem WLAN-Passwort ein physisches Passwort hat. Wenn Sie nicht wissen, wie das geht, besuchen Sie die Website Ihres Geräteherstellers, um schrittweise Anweisungen zu erhalten.

Für Unternehmen:

- Führen Sie eine Best-Practice-Bewertung durch, um festzustellen, wo Ihre Konfiguration geändert werden könnte, um Ihre Sicherheitslage zu verbessern.

- Verwenden Sie die PAN-DB-URL-Filterung, um "Neu registrierte Domänen" zu blockieren, die Domänen enthalten, die in den letzten 32 Tagen registriert wurden.

- Wenn Sie den Zugriff auf die Kategorie "Neu registrierte Domänen" nicht blockieren können, empfehlen wir, die SSL-Entschlüsselung dieser URLs zu erzwingen, um die Sichtbarkeit zu erhöhen, und Benutzer daran zu hindern, riskante Dateitypen wie PowerShells und ausführbare Dateien herunterzuladen.

- Sie können auch eine viel strengere Richtlinie zur Verhinderung von Bedrohungen anwenden und die Protokollierung erhöhen, wenn Sie auf neu registrierte Domänen zugreifen. Wir empfehlen auch den Schutz auf DNS-Ebene, da wir wissen, dass über 80% der Malware DNS verwendet, um C2 (Command and Control Mechanismen) einzurichten.

- E-Commerce- und Online-Händler können Risiken mindern, indem sie alle ihre Systeme, Komponenten und Web-Plugins patchen, um Kompromisse zu vermeiden.

- Führen Sie regelmässig offline Integritätsprüfungen für Webinhalte durch, um festzustellen, ob Ihre Seiten bearbeitet wurden und von Angreifern schädlicher JavaScript-Code eingefügt wurde.

- Stellen Sie sicher, dass Sie sichere Passwörter für Ihre CMS-Administratoren (Content Management System) verwenden, um die Anfälligkeit für Brute-Force-Angriffe zu verringern.

Textquelle: Palo Alto Networks, Ryan Olson.

Selbstverständlich stehen wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, gerne bei Fragen oder bei benötigter Hilfe in Ihrem Unternehmen zur Seite.

Übrigens: Brennpunkt Endpunkt - Cortex XDR Webinar am 15. Oktober 2020

Unsere Spezialisten zeigen Ihnen während unserem 60-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Webinar am 15. Oktober 2020 um 10.30 Uhr anmelden!

Palo Alto Networks: Ein Überblick über GPS-Tracking und zukünftige Anwendungen für IoT

15. Juli 2020 - Gartner geht davon aus, dass bis 2021 die Anzahl der Geräte für das Internet der Dinge (IoT) und das Internet der medizinischen Dinge (IoMT) 25 Milliarden erreichen wird. Diese angeschlossenen Geräte werden GPS-Daten (Global Positioning System) von der persönlichen Gesundheit bis zu intelligenten Städten generieren und sammeln. In diesem Fall verwenden wir das Open-Source-Tool "Kepler", um die Anwendungsfälle von GPS-Daten zu demonstrieren - wie Standort, Bewegung, Geschwindigkeit und Höhe von einzelnen oder mehreren Geräten aus verfolgt werden können. Unter den richtigen Umständen konnten wir eine Person nicht nur zu einem physischen Ort verfolgen, sondern auch feststellen, ob und wie lange sich diese Person in einem Auto oder Flugzeug befand.

![]()

GPS ist für ein IoT- oder IoMT-Gerät von unschätzbarem Wert, da es Standort, Höhe, Geschwindigkeit, Zeit und Richtung anzeigen kann. Beispielsweise können IoMT-Geräte verwendet werden, um die Gesundheitszustände der Nutzer wie Körpertemperatur, Herzfrequenz, Bewegungen und andere medizinische Informationen zu überwachen. Im Notfall kann ein IoMT-Gerät mithilfe der miteinander verbundenen GPS-Daten nicht nur Ersthelfer alarmieren, sondern auch kritische Standortdaten weiterleiten. In ähnlicher Weise können miteinander verbundene Daten von Strafverfolgungsbehörden und Ermittlern verwendet werden, um sich eingehend mit kriminellen Verhaltensweisen und Bedenken hinsichtlich der physischen Sicherheit zu befassen.

Der Wert der GPS-Koordinaten hat auch die Aufmerksamkeit der Angreifer auf sich gezogen. Sicherheitsforscher haben gesehen, dass Malware wie "Exodus" GPS-Daten von infizierten Mobilgeräten sammelt. Es versteht sich von selbst, dass die Datenschutz- und Datensicherheitsbedenken von GPS-Daten nicht übersehen werden können. Die Realität ist, dass immer mehr Geräte immer mehr Daten produzieren, da die IoT-Einführung weiter beschleunigt wird.

Mehr erfahren: Lesen Sie den ganzen Artikel dazu hier.

Bei Fragen zur IoT- und IoMT-Sicherheit stehen wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, gerne zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.

Übrigens: Brennpunkt Endpunkt - Cortex XDR Webinar am 15. Oktober 2020

Unsere Spezialisten zeigen Ihnen während unserem 60-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Webinar "Brennpunkt Endpunkt" am 15. Oktober 2020 um 10.30 Uhr anmelden!

Palo Alto Networks: Der ultimative Leitfaden für die MITRE ATT&CK Evaluierung - Runde 2

10. Juli 2020 - Die MITRE ATT&CK-Evaluierung der zweiten Runde, bei der Anbieter von Endpoint Detection and Response (EDR) Lösungen gegen die Angriffstechniken der Bedrohungsakteurgruppe APT29 (Cozy Bear) getestet wurden, lieferte einen objektiven Beweis für die Erkennungsfähigkeiten verschiedener Lösungen auf dem Endpoint Security-Markt .

Da MITRE die Anbieter in ihren Bewertungen jedoch nicht direkt bewertet, reagierte die Cybersicherheits-Community genauso, wie es zu erwarten war: Jedes Unternehmen interpretierte die MITRE-Ergebnisse nach seinem eigenen Gusto, genauso um die eigene EDR-Lösung als überlegen zu positionieren. Können Sie sowas glauben? Jeder hat gewonnen!

Nun, alle ausser vielleicht Sicherheitsteams, denen gemischte Botschaften über die Ergebnisse und darüber, wo sie investieren sollten, hinterlassen werden, um sicherzustellen, dass ihre Unternehmen geschützt sind.

Wir freuen uns sehr, dass Cortex XDR von Palo Alto Networks in Bezug auf die Abdeckung der Angriffstechniken erneut unübertroffen war. Wir wissen jedoch, dass Sie mehr Informationen benötigen und haben daher eine umfassendere Analyse der MITRE-Daten zusammengestellt. Da jedes Unternehmen und Sicherheitsteam unterschiedliche Anforderungen und Strategien hat (und daher unterschiedliche Kriterien für das Ranking von Lösungen anwendet), haben wir die MITRE-Daten aus verschiedenen Blickwinkeln in einem robusten Leitfaden zur MITRE-Bewertung zusammengefasst, anhand dessen Sie Ihren "Gewinner" selber ermitteln können. Enthalten sind:

- Wie die Bewertung der MITRE ATT&CK-Runde 2 funktionierte und was getestet wurde (und was nicht).

- Wie EDR-Anbieter nach einer Reihe verschiedener Kriterien eingestuft wurden, darunter Anzahl und Qualität der Erkennungen, Korrelationen, Benutzerfreundlichkeit und mehr.

- Was jedes der oben genannten Kriterien für Ihr Unternehmen bedeutet und welche anderen Kriterien bei der Erstellung eines Erkennungs- und Antwortprogramms zu berücksichtigen sind.

- Verwendung der von MITRE bereitgestellten kostenlosen Tools zum direkten Vergleich von Anbietern mit bestimmten Angriffstechniken, um sich für Ihre nächste EDR- (oder XDR-) Investition genauer zu informieren.

Bei Fragen stehen wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, gerne zur Seite. Natürlich zeigen wir Ihnen Cortex XDR auch gerne live im Einsatz. Wir freuen uns auf Ihre Kontaktaufnahme.

Übrigens: Brennpunkt Endpunkt - Cortex XDR Webinar am 15. Oktober 2020

Unsere Spezialisten zeigen Ihnen während unserem 60-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Webinar "Brennpunkt Endpunkt" am 15. Oktober 2020 um 10.30 Uhr anmelden!

Palo Alto Networks: EKANS Ransomware zielt auf ICS Systeme

29. Juni 2020 - Malware-Forscher der "Unit 42" von Palo Alto Networks haben kürzlich Ransomware-Aktivitäten von EKANS (Snake rückwärts geschrieben) beobachtet, die mehrere Branchen in den USA und in Europa betreffen. Aus diesem Grund wurde dieser Bedrohungsbewertungsbericht für die Aktivitäten dieser Ransomware erstellt. Identifizierte Techniken und Kampagnen können mit dem Unit 42 Playbook Viewer visualisiert werden.

EKANS, das erstmals im Januar 2020 beobachtet wurde, weist ein relativ grundlegendes Ransomware-Verhalten auf, da in erster Linie versucht wird, Ihre Dateien zu verschlüsseln und danach eine Lösegeldforderung anzuzeigen. Obwohl EKANS in Bezug auf die Dateiverschlüsselung nicht speziell funktioniert, ist es erwähnenswert, dass EKANS einige interessante Funktionen aufweist, die es von anderen Ransomware-Varianten unterscheiden. EKANS Ransomware wurde in Golang geschrieben und enthält eine statische "Kill List", die zahlreiche Prozesse und Dienste von Antiviren- und Industrial Control Systems (ICS) stoppt. Nach dem Beenden der Prozesse werden dann Schattenkopien gelöscht, um alle Wiederherstellungsfunktionen zu deaktivieren. Wie viele Ransomware-Malware-Familien versucht EKANS, auch Ressourcen zu verschlüsseln, die über das Netzwerk mit dem Computer des Opfers verbunden sind.

Nach dem Verschlüsseln von Dateien folgt EKANS keiner einheitlichen Dateiendungsänderung wie andere aktive Ransomware. Stattdessen ändert EKANS die Dateiendung mit fünf zufälligen Zeichen. Dies kann ein Versuch der Entwickler der Ransomware sein, sich der sofortigen Erkennung zu entziehen, indem sie sich nur die Dateierweiterungen ansehen. Eine Möglichkeit, eine EKANS-Infektion zu identifizieren, besteht darin, am Ende der Datei nach der hexadezimalen Zeichenfolge von EKANS zu suchen, die von der Ransomware hinzugefügt wird.

Der wichtigste Angriffsvektor von EKANS scheint derzeit Spearphishing-Anhänge zu sein. Vorhandensein von Richtlinien zum Blockieren von Dateien und Sichern eines offenen Remotedesktopprotokolls (RDP) -Ports verhindern, dass Malware in das Netzwerk gelangt. Wir empfehlen den Eigentümern von ICS-Assets, ihre Sicherheitslage gegen Malware wie EKANS zu überprüfen, um den ICS-Betrieb nicht zu stören. Die EKANS-Betreiber haben offenbar verschiedene Branchen speziell im Visier, darunter Energie, Architekturbüros, Gesundheitswesen, Transportwesen und Fertigungsbetriebe.

Die Threat-Prevention-Plattform von Palo Alto Networks mit WildFire und Cortex XDR erkennt Aktivitäten, die mit dieser Ransomware verbunden sind. Kunden können die mit dieser Bedrohungsanalyse verbundenen Aktivitäten auch mithilfe von AutoFocus mit dem folgenden "Tag" überprüft werden: EKANS.

Bei Fragen oder weiteren Informationen stehen wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, gerne zur Seite.

Palo Alto Networks: Webinar Secure the Future - Cortex XDR 2.x am 20. August 2020 um 10.30 Uhr

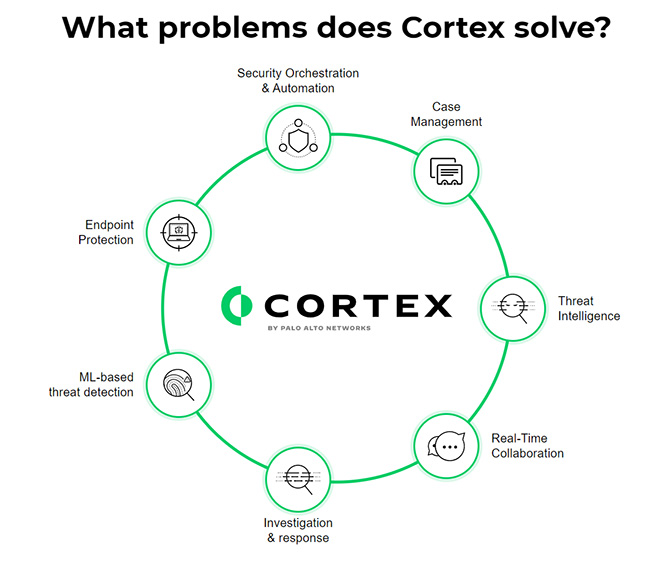

24. Juni 2020 - Die bewährte Advanced Endpoint Protection Plattform Traps von Palo Alto Networks (TMS) und Cortex XDR wurden im Dezember 2019 vereint - wir präsentieren Ihnen Cortex XDR 2.x!

- Traps TMS heisst jetzt "Cortex XDR Prevent"

- Das bestehende XDR wurde zu "Cortex XDR Pro"

- Beide Produkte verwenden denselben Endpoint Agent, welcher sich "Cortex XDR Agent" nennt.

Der leistungsstarke Agent von Cortex XDR (ehemals Traps) schützt Ihre Endpunkte vor Zero-Day-Malware, dateilosen oder skriptbasierten Angriffen und anderen Hackeraktivitäten, indem er eingehende Dateien vor und nach der Ausführung analysiert. Da der Agent aus der Cloud bereitgestellt wird, bietet er Ihren Endpunkten sofortigen Schutz vor komplexen Bedrohungen und beginnt unmittelbar mit der Erfassung von sicherheitsrelevanten Daten zur Verbesserung der Erkennungs- und Abwehrmechanismen.

Welche Vorteile bringt Cortex XDR 2.x Ihrem Unternehmen?

- Malware-Abwehr basierend auf Verhaltensanalysen und KI-gestützten lokalen Prüfmechanismen

- Blockierung von Exploits, die für Hackereinbrüche eingesetzt werden

- Einheitlicher Schutz durch zentralisierte Erkennungs- und Abwehrfunktionen, die das gesamte Netzwerk sowie alle Endpunkte und Cloud-Ressourcen abdecken

- Einfacher Betrieb dank cloudnativer Bereitstellungs- und Management Prozesse

Wie funktioniert Cortex XDR?

Video: How does Cortex XDR work?

Cortex XDR Webinar am 20. August 2020

Unsere Spezialisten zeigen Ihnen während unserem 90-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Cortex XDR Webinar am 20. August 2020 um 10.30 Uhr anmelden!

Sie sind verhindert?

Sie interessieren sich für die Cortex XDR Lösung von Palo Alto Networks, können beim Webinar jedoch nicht teilnehmen? Gerne zeigen wir Ihnen Cortex XDR auch individuell, kontaktieren Sie uns dafür per Telefon unter +41 44 839 11 11 oder per E-Mail.

Wir freuen uns auf Ihre Anmeldung und/oder Kontaktaufnahme!

Ihr Omicron Team

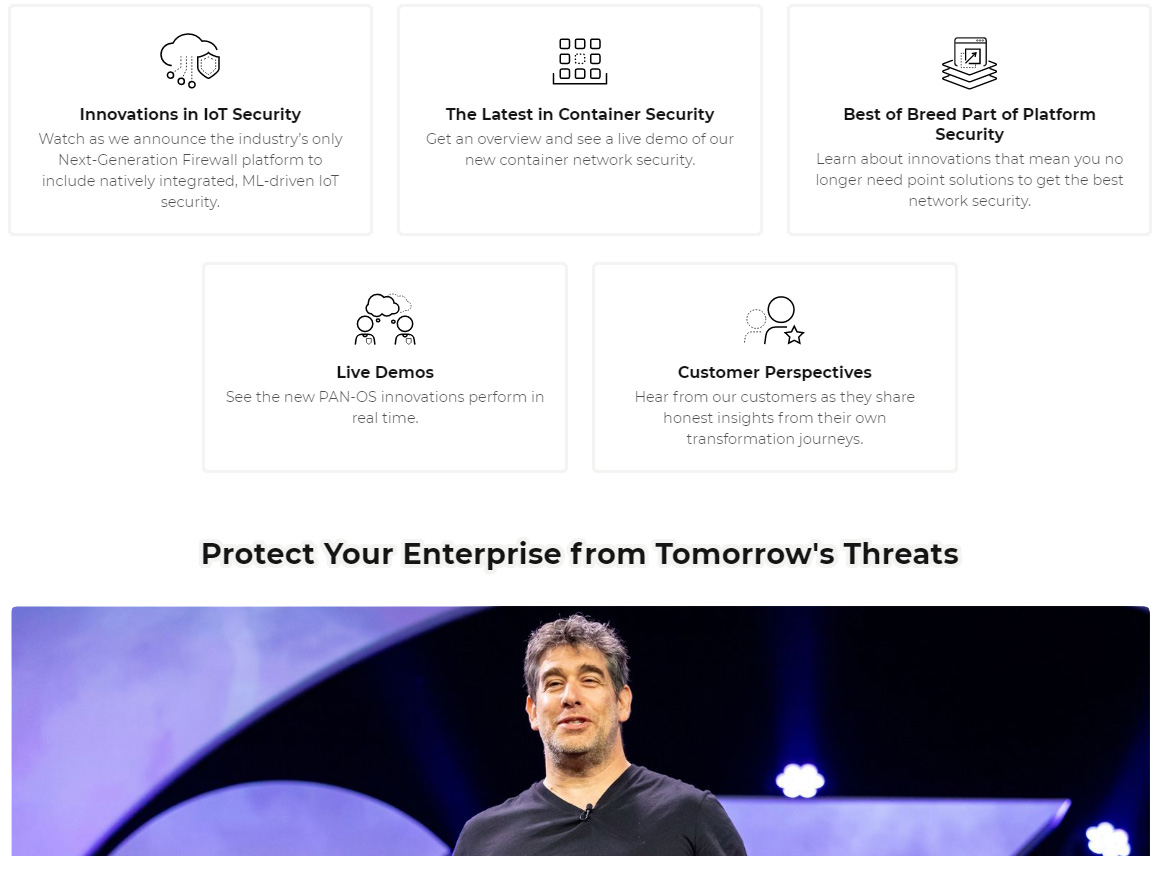

Palo Alto Networks: Launch Event - Next-Gen Cybersecurity, Delivered Today - 18. Juni 2020

10. Juni 2020 - Gerne laden wir Sie zum virtuellen Launch Event von PANOS 10.0 unter dem Motto "Next-Gen Cybersecurity, Delivered Today - World's First ML-Powered NGFW" von Palo Alto Networks ein.

Wann: 18. Juni 2020 - 13.00 Uhr (CH-Zeit) - Dauer 90 Minuten

Wie können Sie Richtlinienänderungen proaktiv verwalten, Geräte schützen und neue Bedrohungen stoppen, wenn herkömmliche, manuelle und reaktive Sicherheitsansätze oft einfach übertölpelt werden?

PAN-OS 10.0: "Disrupting Network Security" mit einem radikal neuen Ansatz

Cyberangriffe entwickeln sich ständig weiter und setzen zunehmend auch auf Automatisierung, um eine Erkennung zu verhindern. Hinzu kommen ständig wachsende Angriffsflächen, ein Wachstum der Cloud-Akzeptanz und der Remotebenutzer sowie eine Flut neuer, schwer zu sichernder IoT-Geräte. Die Bedrohungslandschaft für Unternehmen war noch nie so herausfordernd.

Sie benötigen einen radikal neuen Ansatz für die Netzwerksicherheit, der schneller skaliert werden kann als manuelle Ansätze. Erfahren Sie am 18. Juni 2020, wie man:

- mit ML-basierter Inline-Prävention in Echtzeit vor Angriffen geschützt wird

- Malware, Phishing und neue sowie bekannte Bedrohungen mit der ML-Technologie gestoppt werden

- IoT-Geräte nativ mit ML-basierten NGFWs erkennt und absichert

Live Demonstrationen und Erkenntnisse aus der Kundenperspektive runden die virtuelle Veranstaltung ab. Dabei sehen Sie, wie die neuen PAN-OS-Innovationen in Echtzeit ausgeführt werden und hören von unseren Kunden, wie sie ehrliche Erkenntnisse aus ihren eigenen Transformationsreisen teilen.

Auch Deine Welt verändert sich. Was bedeutet das für Ihre Sicherheit?

Schliessen Sie sich dem Gründer und CTO von Palo Alto Networks, Nir Zuk, an und teilen Sie seine Sichtweise, warum Cybersicherheit einen radikal neuen Ansatz erfordert - von einem Modus "Immer reagieren" zu einem Modus "Proaktiv schützen" - und warum Palo Alto Networks hierbei am besten positioniert ist.

Die Anmeldung zum virtuellen Launch-Event am 18.06.2020 und weitere Details finden Sie hier.

Wir von der Omicron AG, Ihrem Palo Alto Networks Platinum Innovator Partner in der Schweiz, blicken gerne Ihrer Teilnahme entgegen. Bei Fragen sind wir selbstverständlich jederzeit für Sie da.

Ausserdem:

Verpassen Sie ebenfalls nicht unser eigenes Webinar zu "Cortex XDR 2.x" am 24.06.2020 und natürlich unseren "Omicron IT Security Day" am 10.09.2020 in Wallisellen.

Palo Alto Networks: Die Zwei um Zwölf - Prisma Access am 5. Juni 2020

28. Mai 2020 - Flickwerk, Provisorien, Teillösungen,... was schon im Normalbetrieb aus gutem Grund ungeliebt ist, wird in herausfordernden Zeiten wie diesen schnell zur Katastrophe und existenzbedrohend. Gerade wenn Eile geboten ist und Hektik aufkommt, zahlt sich eine gute Planung und Architektur - ein gutes, funktionales Design - mehrfach aus.

Wie Prisma Access Ihnen durch herausfordernde Zeiten hilft

Lassen Sie sich von den Palo Alto Networks Spezialisten (auch) diesen Aspekt von Prisma Access erläutern. Wie immer wird die Stunde gespickt sein mit vielen Detailinformationen und natürlich auch mit Infos zur neuen Version 1.6 von Prisma Access.

Sprecher:

- Dirk Thelen, Palo Alto Networks

- Walter Hofstetter, Palo Alto Networks

Interessiert? Dann melden Sie sich jetzt für das kostenlose Webinar am 5. Juni 2020 von 12.00 - 13.00 Uhr an!

Paessler: "Go big" mit dem Paessler PRTG Enterprise Monitor

25. Mai 2020 - Die Herausforderungen bei der Überwachung grosser IT-Umgebungen sind vielfältig: Oft ist die Infrastruktur auf mehrere Standorte verteilt, Sie müssen wahrscheinlich Hunderte oder sogar Tausende von Geräten überwachen, und Sie haben normalerweise mit mehreren Überwachungslösungen und Hardwareherstellern zu tun. Darüber hinaus bieten viele Geräte ihre eigenen Dashboards. Dies bedeutet, dass Sie mehr als einen Ort haben, an dem Sie suchen können, wenn Sie Probleme beheben oder Diagnosen durchführen.

Wie überwachen Sie das alles?

Nun, die Prinzipien einer guten Überwachung sind für grosse Umgebungen meist dieselben wie für kleine bis mittlere:

- Benachrichtigungen und Benachrichtigungen erhalten, wenn Werte definierte Schwellenwerte erreichen,

- Stellen Sie sicher, dass Sie alle Informationen an einem Ort anzeigen können, und

- Stellen Sie speziell für grössere Umgebungen sicher, dass Ihre Lösung Ihren Anforderungen entsprechend skaliert werden kann.

Paessler PRTG Enterprise Monitor wurde speziell für die Überwachung grosser IT-Infrastrukturen entwickelt: Es bietet die Möglichkeit, die Überwachungslösung an Ihre Umgebung anzupassen, und bietet ein leistungsstarkes Dashboard, um einen Überblick über Ihre Infrastruktur zu erhalten.

Hochskalieren

Um eine grosse IT-Umgebung zu überwachen, ist es wichtig, PRTG skalieren zu können. Betrachten wir zunächst die Grundlagen der Überwachung mit PRTG: Das Kernprinzip besteht darin, einen PRTG-Server zu haben, der die Infrastruktur über verschiedene Sensoren hinweg überwacht. Im PRTG-Jargon ist ein Sensor ein Mechanismus, mit dem Informationen über ein Gerät, eine Anwendung oder einen Dienst abgerufen werden. Hier ist die Definition aus unserer "knowledge base":

In PRTG sind "Sensoren" die grundlegenden Überwachungselemente. Ein Sensor überwacht normalerweise einen Messwert in Ihrem Netzwerk, z.B. der Datenverkehr eines Switch-Ports, die CPU-Auslastung eines Servers und der freie Speicherplatz eines Festplattenlaufwerks.

Im Durchschnitt benötigen Sie ungefähr 5-10 Sensoren pro Server oder einen Sensor pro Switch-Port.

PRTG verwendet zentrale Serverüberwachungsgeräte und Netzwerkinfrastruktur. In einigen Fällen ist es sinnvoll, Remote-Probes zu verwenden, bei denen ein Teil der Umgebung überwacht und die Details an einen PRTG-Server gesendet werden. Anschliessend kann eine einheitliche Ansicht erstellt werden.

Dies wird natürlich etwas komplizierter, wenn Sie über eine grössere Infrastruktur verfügen. Möglicherweise müssen Sie wissen, wie Sie Ihre Umgebung segmentieren - beispielsweise geografisch oder nach Funktionen - und dann für jedes dieser Segmente separate Überwachungsinstanzen einrichten.

Unabhängig davon, welchen Ansatz Sie wählen, benötigt eine grössere Umgebung möglicherweise mehrere PRTG-Server. PRTG Enterprise Monitor bietet die Möglichkeit, unbegrenzte PRTG-Server zu nutzen, und wird mit einer flexiblen Jahresabonnementlizenz geliefert. Dies stellt sicher, dass PRTG problemlos skaliert werden kann, wenn Sie feststellen, dass Sie mehr Sensoren implementieren müssen - Sie müssen keine Lizenzen wechseln oder Ihre Wartung erneuern. Dieses Modell fördert einen OpEx-freundlichen Ansatz gegenüber einem CapEx-Ansatz, da Sie Ihre Kosten an Ihre tatsächlichen Bedürfnisse anpassen können.

Aber all diese Daten, die von verschiedenen Geräten stammen, sind bedeutungslos, wenn Sie sie nicht in umsetzbare und nützliche Informationen umwandeln können.

Das PRTG ITOps Board: ein Überblick über alles

Die zweite Möglichkeit, mit der PRTG Enterprise Monitor eine gross angelegte Überwachung ermöglicht, besteht in der Bereitstellung eines flexiblen Dashboards. Das ITOps Board (exklusiv für PRTG Enterprise Monitor) erweitert Ihr Setup um eine serviceorientierte zentrale Übersicht über mehrere PRTG-Server hinweg.

Einer der wichtigsten Aspekte des ITOps Board ist das Konzept der Unternehmensdienstleistungen/Business Services.

"Business Services bieten eine strukturiertere Präsentation als Boards. Sie organisieren Daten nach Perspektiven, die zeigen, wie sich der Zustand und die Leistung von Komponenten auf verschiedene Aspekte Ihres Unternehmens auswirken."

Sie können definieren, welche Services für Ihr Unternehmen von entscheidender Bedeutung sind. Denken Sie an den E-Mail-Service Ihres Unternehmens, ein Lizenzsystem oder einen Software-Erstellungsprozess. Mit dem PRTG ITOps Board können Sie die Daten, die Sie in Ihrer Infrastruktur überwachen, diesen Geschäftsdiensten zuordnen. Auf diese Weise erhalten Sie einen allgemeinen Status des Zustands und können Warnungen basierend auf bestimmten Kriterien festlegen. Das Endergebnis ist weniger "Grundrauschen", da Sie eine Warnung erst erhalten können, wenn ein bestimmter Geschäftsdienst gefährdet ist. Dann können Sie einen Drilldown durchführen und genau sehen, wo die Hauptursache des Problems liegt.

Das ITOps Board bietet auch erweiterte Berichte für Service Level Agreements.

Wenn Sie Fragen haben oder Unterstützung benötigen, kontaktieren Sie uns von der Omicron AG, Ihrem PRTG-Partner in der Schweiz. Wir helfen Ihnen gerne weiter.

Omicron: Omicron IT Security Day und Workshop neu im September 2020!

19. Mai 2020 - Unser Omicron IT Security Day und Hacking and Hardening Hybrid Environment Workshop mit Paula Januszkiewicz finden neu im September 2020 statt. Wir freuen uns sehr, dass alle Referenten auch im September 2020 dabei sein können.

Erleben Sie die international bekannte IT-Sicherheitsexpertin und Top-Referentin Paula Januszkiewicz am 9. und 10. September 2020 live in Wallisellen.

Donnerstag, 10. September 2020:

Omicron IT Security Day

Die Polin Paula Januszkiewicz zählt zu einer der profiliertesten, internationalen IT-Sicherheitsexperten unserer Zeit. Kommen Sie in den Genuss von zwei spannenden Vorträgen und erfahren Sie, mit welchen Angriffsformen Hacker und Cyberkriminelle (fast) immer erfolgreich zum Ziel gelangen und wie sich Unternehmen und Organisationen davor am besten schützen.

Der phion Gründer Dr. Wieland Alge wird sich mit der digitalen Transformation beschäftigen und Sie an seinem aussergewöhnlichen Referat teilhaben lassen.

Der Security-Fachmann Erwin Jud der Schweizerischen Bundesbahnen SBB erklärt wie Fehlplanungen beim Aufbau eines einwandfreien Security Operation Centers möglichst vermieden werden.

Der Cyber Spezialist Michael Schneider von der IWC Schaffhausen referiert zum Thema Cybersecurity – weg vom reinen Perimeterschutz.

Im Anschluss sorgt der Comedian Charles Nguela für einige Lacher. Die charmante Moderatorin Miriam Rickli führt Sie durch den ganzen Tag. Das Restaurant zum Doktorhaus verwöhnt Sie während und nach dem Anlass mit feinen Köstlichkeiten.

Neugierig? Weitere Details erfahren und anmelden!

Mittwoch, 9. September 2020:

Workshop Hacking and Hardening Hybrid Environment

Toben Sie sich einen Tag lang als Hacker aus - mit Paula Januszkiewicz

Dieser Workshop zeigt Ihnen, wie Fehler und Schwachstellen ausgenutzt werden, die heutzutage in vielen Infrastrukturen vorkommen. Lernen Sie aus den Problemstellungen anderer und schützen Sie Ihr Unternehmen besser vor Cyberangriffen.

Beim Workshop am 9. September 2020 lernen Sie von Paula wie Angreifer ticken und wie professionelle Angriffe auf Unternehmen ablaufen. Profitieren Sie von den gelernten Tipps und Tricks und setzen Sie dieses Wissen als Schutz in Ihrer Firmenumgebung ein.

Spannend? Jetzt anmelden und profitieren!

Wir freuen uns auf Ihre Anmeldung!