BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Omicron: Geschäftsbetrieb, Vorkehrungen und Sicherheitsmassnahmen zur Corona-Pandemie

17. März 2020 - Aufgrund der besonderen Lage in Bezug auf die grassierende Covid-19/Coronavirus-Pandemie haben wir bereits Anfangs März diverse Vorkehrungen und Vorbereitungen getroffen, um die Gesundheit unserer Mitarbeitenden, Kunden, Lieferanten und Partner soweit möglich zu schützen. Anbei möchten wir kurz über unsere Vorsichtsmassnahmen und Prozesse informieren, die sowohl zum Schutz unserer Mitarbeiter als auch zur Sicherstellung der kontinuierlichen Verfügbarkeit unserer Dienstleistungen für Sie als unsere Kunden eingerichtet wurden:

Wir von der Omicron AG sind uns einig, oberste Priorität hat die gemeinsame Eingrenzung und Eindämmung der Corona-Pandemie. Gleichzeitig sind wir uns bewusst, dass viele Kunden unsere Leistungen und Unterstützung benötigen. Wir möchten Ihnen hiermit versichern, dass wir für Sie da sind und im Rahmen der notwendigen Gesundheitsschutzmassnahmen alles daran setzen, Sie weiterhin professionell bei IT-Sicherheitsbelangen zu unterstützen.

Aufgrund dieser ausserordentlichen Situation haben wir folgende Massnahmen festgelegt:

Der Betrieb der Omicron AG ist sichergestellt - Wir sind weiterhin während den gewohnten Bürozeiten für Sie da (inklusive Pikett-Dienste für unsere Vertragskunden) und werden unter Berücksichtigung der Gesundheitsschutzmassnahmen und Empfehlungen des Bundesamtes für Gesundheit (BAG), alles daran setzen, Ihnen auch während dieser schwierigen Zeit bestmögliche Dienstleistungen zu gewährleisten.

Mitarbeiterschutz:

Für den Schutz unserer Mitarbeiter wurden diverse Massnahmen getroffen. Die Mehrheit unserer Angestellten arbeitet aktuell von zu Hause aus und verfügt über alle administrativen Möglichkeiten. In den Büroräumlichkeiten werden dedizierte Hygiene- und Desinfektionsmassnahmen in den Alltagsablauf integriert und angewendet.

Einsätze vor Ort:

Eine wichtige Massnahme, um die Verbreitung des Coronavirus einzudämmen besteht darin, den physischen und sozialen Kontakt zu reduzieren. Wenn immer möglich sollten sämtliche Arbeiten und Besprechungen "virtuell" bzw. "remote" erfolgen. Ist ein Einsatz über eine Remote-Verbindung aufgrund der auszuführenden Arbeit oder aufgrund von Sicherheitsvorschriften nicht möglich, müssen folgende Aspekte berücksichtigt werden:

- Die Gesundheit unserer Mitarbeiter, Kunden, Partner und Lieferanten hat oberste Priorität.

- Einhaltung aller Gesundheitsschutzvorkehrungen gemäss BAG müssen befolgt werden.

Wir sehen es als unsere Verantwortung und unseren Beitrag unsere Mitarbeiter sowie die gesamte Gesellschaft in dieser Ausnahmesituation bestmöglich zu schützen. Wir danken für Ihr Verständnis, Ihr Vertrauen und Kenntnisnahme.

Selbstverständlich verfolgen wir die Anweisungen des Bundesamtes für Gesundheit (BAG) regelmässig und behalten uns vor, weitere Massnahmen, falls nötig, einzuleiten.

Bei Fragen oder Unklarheiten stehen wir Ihnen gerne zur Verfügung.

Bleiben Sie und Ihre Nächsten gesund!

Ihre Omicron AG

Omicron: Der "Omicron IT Security Day" vom 25. März 2020 wird verschoben!

13. März 2020 - Als Firma Omicron AG, welche sich seit Jahren tagtäglich mit Malware, Angriffsvektoren und Risikoabschätzungen im IT-Sicherheitsumfeld für Unternehmen beschäftigt, sehen wir uns veranlasst, unseren "Omicron IT Security Day" welcher am 25. März 2020 in Wallisellen geplant war, zu verschieben.

Aufgrund der aktuellen Lageeinschätzung des Bundesamtes für Gesundheit (BAG) sowie der Entwicklung zur weltweiten Covid-19/Corona-Pandemie, erachten wir dies als nötige und wichtige Schutzmassnahme. Die momentane Risikobewertung lässt es nach bestem Wissen und Gewissen nicht zu, Sie oder Ihre Nächsten einer entsprechenden Gefahr auszusetzen oder zur aktiven Verbreitung des Virus beizutragen. Wir zählen dabei auf Ihr Verständnis und Ihre Unterstützung.

Nach monatelanger, intensiver Veranstaltungsvorbereitung mit weit über 200 gemeldeten Gästen, fällt uns diese Entscheidung wahrlich nicht leicht, haben wir doch speziell dieses Jahr ein erstklassiges Programm für Sie zusammengestellt. Dabei möchten wir es nicht missen, auch unseren Referenten, Partner und Lieferanten sowie dem Restaurant zum Doktorhaus in Wallisellen als Veranstaltungsort, unseren herzlichen Dank für das Verständnis, ihre Unkompliziertheit und dessen Kulanz auszusprechen. Herzlichen Dank dafür.

Wir werden die Lage in den nächsten Wochen mit Argusaugen weiter beobachten und Ihnen zu gegebener Zeit ein entsprechendes Verschiebedatum unseres "Omicron IT Security Day" kommunizieren. Bis dahin erlauben wir uns, Ihre Anmeldung bei uns als pendent verzeichnet zu belassen, wir hoffen dies ist ebenfalls in Ihrem Sinne. Sollte das Verschiebedatum dann nicht in Ihre zukünftige Planung passen, finden wir sicherlich eine gemeinsame, einvernehmliche Lösung.

Ich persönlich möchte Ihnen für Ihre Kenntnisnahme und Ihr Verständnis nochmals herzlichst danken. Bleiben Sie, Ihre Familie und Ihr Umfeld gesund.

Bis bald und beste Grüsse aus Wallisellen

Ihr

Thomas Stutz

Owner & CEO - Omicron AG

Übrigens:

Wir sehen aktuell einen enormen Anstieg der HomeOffice-Aktivitäten bei vielen Unternehmen aufgrund der aktuellen Corona-Bedrohungslage. Benötigen Sie hierbei entsprechende Hilfe bei VPN-Lösungen für Ihre Mitarbeiter, zögern Sie nicht uns anzusprechen. Wir werden alles daran setzen, Ihnen auch hier auf unkomplizierteste Weise eine helfende Hand zu bieten.

Paessler: Was ist HCI und warum sollten Sie es mit PRTG überwachen?

11. März 2020 - Wenn Sie im IT-Geschäft tätig sind, haben Sie im letzten Jahr sicherlich von HCI gehört. Die Abkürzung steht für "Hyper-Converged Infrastructure" und beschreibt eine IT-Infrastruktur, die auf einer softwarezentrierten Architektur basiert, in der Prozessoren, Speicher, Netzwerk und Virtualisierung sowie andere Technologien eng miteinander verbunden sind.

Ein hyperkonvergentes System ermöglicht die Verwaltung integrierter Technologien als ein einziges System. Mehrere HCI-Systeme können zu einem Cluster kombiniert werden. Hyperkonvergente Systeme haben ihre Anfänge in Anwendungsfällen wie der virtuellen Desktop-Infrastruktur (VDI). Unternehmen nutzen die Technologie heute, um IT-Ressourcen in der Unternehmensumgebung bereitzustellen und zu verwalten.

Zu Beginn erregten Startup-Unternehmen wie Maxta, Nutanix und SimpliVity als Anbieter von HCI-Systemen Aufmerksamkeit. Inzwischen bieten die bekannten grossen Anbieter wie Dell EMC, HPE und NetApp auch HCI-Lösungen an.

Wie funktioniert HCI?

HCI vereinheitlicht den gesamten Rechenzentrumsstapel, einschliesslich Computerleistung, Speicher, Speichernetzwerk und Virtualisierung. Die komplexe und teure Legacy-Infrastruktur wird durch eine Plattform ersetzt, die auf gebrauchsfertigen Servern nach Industriestandard ausgeführt wird, sodass Unternehmen Schritt für Schritt und Knoten für Knoten wachsen können. Software, die auf jedem Serverknoten ausgeführt wird, verteilt alle Betriebsfunktionen auf den gesamten Cluster, um eine maximale Leistung zu erzielen.

Vorteile von HCI

- Zusätzliche IT-Infrastruktur kann mit einer HCI-Lösung innerhalb von Minuten bereitgestellt werden

- HCI unterstützt eine Vielzahl unterschiedlicher Hardwareplattformen

- Ein einzelner Cluster kann aus einer unendlichen Anzahl von Knoten bestehen, was HCI zu einer absolut flexiblen Infrastrukturlösung macht

Wann ist HCI die richtige Lösung für Ihr Unternehmen?

Grundsätzlich ist die Einführung einer HCI-Lösung ein Projekt, für das Experten gerne ausführlich beraten. Obwohl oder gerade weil HCI-Systeme dem All-in-One-Ansatz folgen, hängt die Verwendung solcher Systeme vom jeweiligen Zweck ab.

Eine flexible HCI-Infrastruktur ist beispielsweise dann von Vorteil, wenn das künftig angenommene Wachstum der Infrastruktur in einem angemessenen Umfang geplant werden kann. Das Verdoppeln der Knotenanzahl bedeutet auch das Verdoppeln der Leistung. Unternehmen, die ihr Wachstum nicht transparent im Voraus planen können, sind mit einer herkömmlichen CI-Lösung (Converged Infrastructure) häufig besser bediehnt. Im Zweifelsfall ist es immer eine gute Idee, sich vor dem Kauf von Experten beraten zu lassen.

Warum sollten Sie Ihre HCI überwachen?

In einer HCI-Umgebung sind Hardware, Software und Virtualisierung eng miteinander verbunden. Eine nahtlose und kohärente Überwachung der HCI-Umgebung und der verwendeten Komponenten ist daher unerlässlich.

PRTG Network Monitor unterstützt Sie bei der Überwachung Ihrer HCI-Umgebung mit einer Vielzahl von Sensoren. Der kürzlich eingeführte SNMP-Nutanix-Hypervisor-Sensor markiert den Beginn einer umfassenden Sensorserie zur Überwachung des HCI-Clusterzustands, des Zustands des Hypervisors und der I/O-Komponenten. Weitere dedizierte Sensoren zur Überwachung des Speichers und der gehosteten virtuellen Maschinen des Clusters werden in Kürze folgen.

Mehr erfahren?

Sprechen Sie mit uns oder senden Sie uns eine Anfrage. Wir von der Omicron AG, Ihrem PRTG Network Monitor Partner in der Schweiz, unterstützen Sie gerne.

Pentera: Automatisierte Penetrationstests und Reaktion - Pentera und Cortex XSOAR Hand in Hand

03. März 2020 - Eine kontinuierliche Überprüfung aller Computerressourcen ist für die Sicherheits- und Risikobewertung der IT-Landschaft in Unternehmen von entscheidender Bedeutung. IT Sicherheitsteams müssen neben dem "CVSS"-Rauschen die Sanierungsbemühungen ausschliesslich auf die Sicherheitslücken konzentrieren, die direkte geschäftliche Auswirkungen auf ihr Netzwerk und somit auf dessen Firma haben.

Diese Integration kombiniert die Priorisierungsfunktionen von Pentera (vormals Pcysys) zur Beseitigung von Bedrohungen mit den Sicherheits-Orchestrierung und -Automatisierungsfunktionen von Cortex XSOAR von Palo Alto Networks (vormals Demisto), um Sicherheitsteams dabei zu unterstützen, ihre Reaktionsprozesse zu standardisieren, Korrekturaufgaben in grossem Massstab auszuführen und die Zeit zum Erkennen und Beheben von Schwachstellen zu verkürzen.

Integrationsfunktionen

- Nehmen Sie Pentera-Warnungen in Cortex XSOAR auf, um eine "Playbook"-Bereicherung und Reaktion zu erzielen.

- Lösen Sie automatisch priorisierte aufgabenbasierte "Playbooks" aus, um Pentesting-Ergebnisse zu korrigieren.

- Benachrichtigen Sie die Manager sofort über verletzbare Kontrollen und führen Sie Pentera erneut aus, um die Wirksamkeit der einmal durchgeführten Korrektur zu überprüfen.

Anwendungsfall 1: Automatisieren von "Dynamic Vulnerability Alert Ingestion and Response - Password Policy"

Herausforderung: Kennwortrichtlinien müssen oder sollten von Unternehmen regelmässig überprüfen werden. Das Fehlen einer automatisierten Lösung, die die Cyber-Sicherheitslage bei Bedarf überprüft, führt dazu, dass Sicherheitsteams immer einen Schritt zurück bleiben und nicht sicherstellen können, dass ihre Kennwortrichtlinien im gesamten Unternehmen ordnungsgemäss eingehalten werden.

Lösung: Überprüfen Sie kontinuierlich die Wirksamkeit von Unternehmenskennwörtern und ergreifen Sie Massnahmen bei leicht zu knackenden Kennwörtern mit Schwerpunkt auf Konten mit hohen Berechtigungen. Sobald Pentera ein Kennwort kennzeichnet, das nicht dem Standard entspricht, ergreifen automatisierte Playbooks über Cortex XSOAR Massnahmen und beheben die Sicherheitsanfälligkeit basierend auf den Unternehmensrichtlinien.

Vorteil: Die Lösung befreit Sicherheitsteams von der sich wiederholenden Arbeit, die Kennwortrichtlinie des Unternehmens ständig in Frage zu stellen. Ein standardisierterer Prozess, der über automatisierte Playbooks implementiert wird, kann den Weg zu einem kostengünstigeren Prozess ebnen.

Anwendungsfall 2: Automatisierte Echtzeitvalidierung für kritische Sicherheitslücken

Herausforderung: Eine kontinuierliche Sicherheitsüberprüfung ist für die fortlaufende Cyberhygiene des Netzwerks eines Unternehmens von entscheidender Bedeutung. Kritische Schwachstellen erfordern jedoch On-Demand-Tests, da sie viele Komponenten des Netzwerks beeinflussen. Sicherheitsteams haben dabei Schwierigkeiten, die Korrekturen zu priorisieren und die tatsächlichen Auswirkungen von Sicherheitslücken auf ihr spezifisches Netzwerk zu verstehen.

Lösung: Nach der Durchführung automatisierter Tests für kritische Schwachstellen können Sicherheitsteams durch die Integration den Reaktionsprozess basierend auf den Ergebnissen automatisieren. Beispielsweise erkennt Pentera die Sicherheitsanfälligkeit verschiedener Komponenten des Netzwerks, z. B. eines Servers oder eines Endpunkts. Endpoint-Schwachstellen sind etwas einfacher zu handhaben, welche in einem einzigen Workflow automatisch behoben werden können. Server-Schwachstellen können einen komplexeren Workflow oder ein komplexeres "Playbook" auslösen, wobei Aufgaben mit hohem Risiko automatisch anhand des Schweregrads der geschäftlichen Auswirkungen priorisiert werden.

Vorteil: Mit der Lösung können Sicherheitsteams den Reaktionsprozess, basierend auf den geschäftlichen Auswirkungen, automatisieren und optimieren. Die Aufgaben werden automatisch an die entsprechenden Korrekturteams gesendet und mit dem Schweregrad versehen.

Über Pentera (vormals Pcysys)

Pentera wurde 2015 mit Niederlassungen in Israel, Boston, London und Zürich gegründet und liefert Pentera, die erste automatisierte Plattform für Netzwerkpenetrationstests, mit der Cybersicherheitsrisiken von Unternehmen bewertet und reduziert werden können. Hunderte von Sicherheitsexperten und Dienstleistern auf der ganzen Welt verwenden Pentera, um kontinuierliche, maschinenbasierte Penetrationstests durchzuführen, die ihre Immunität gegen Cyber-Angriffe in ihren Unternehmensnetzwerken verbessern.

Über Cortex XSOAR von Palo Alto Networks

Palo Alto Networks Cortex XSOAR ist eine umfassende SOAR-Plattform (Security Orchestration, Automation and Response), die Sicherheits-Orchestrierung, Fallmanagement und interaktive Untersuchung kombiniert und dabei IT Sicherheitsteams über den gesamten Zyklus eines Vorfalls begleitet und unterstützt. Mit Cortex XSOAR können Sicherheitsteams Prozesse standardisieren, wiederholbare Aufgaben automatisieren und Vorfälle über ihren gesamten Sicherheitsproduktstapel hinweg verwalten, um die Reaktionszeit und die Produktivität von Securityanalysten zu verbessern.

Sie haben Fragen?

Erfahren Sie noch mehr über Pentera und Cortex XSOAR von Palo Alto Networks. Wir von der Omicron AG, dem Pentera und Palo Alto Networks Platinum Innovator Partner und Authorized Support Center (ASC) in der Schweiz, helfen Ihnen dabei gerne weiter. Wir freuen uns auf Ihre Kontaktaufnahme.

Palo Alto Networks: Die Zwei um Zwölf - URL Filtering Best Practice am 6. März 2020

03. März 2020 - Für Unternehmen wird es immer wichtiger, dass Mitarbeiter im Rahmen ihrer Tätigkeiten Internet Access haben. Gleichzeitig steigt das Risiko, dass dadurch entsteht, da Web-basierte Angriffe an Zahl und Qualität zunehmen. Credential Phishing, Web-Seiten mit Malware, C2, Mining und drive-by Downloads sind nur einige Gefahren, denen Nutzer im Internet ausgesetzt sind. Mit der Palo Alto Networks URL Filtering Subscription können sich Unternehmen einfach und effizient gegen solche Web-basierten Angriffe schützen.

In diesem Webinar zeigen Ihnen Dirk Thelen und Sven Burkhardt, wie Sie URL Filtering optimal konfigurieren, um:

- SSL Decryption selektiv einzusetzen,

- den Diebstahl von Zugangsdaten (Credentials Phishing) zu verhindern,

- die Palo Alto Networks Threat-Intelligence zu nutzen und notwendige Aktionen automatisch umzusetzen.

Jetzt für das kostenlose Webinar am 6. März 2020 von 12.00 - 13.00 Uhr anmelden!

Palo Alto Networks: Cortex XDR erhält beim AEP-Test von NSS Labs 2020 die Bewertung "AA"

26. Februar 2020 - Wir freuen uns, Ihnen mitteilen zu können, dass NSS Labs, eine weltweit anerkannte und vertrauenswürdige Quelle für unabhängige Cybersicherheitsrichtlinien, Cortex XDR von Palo Alto Networks (vormals Traps) in ihrem kürzlich durchgeführten Advanced Endpoint Protection (AEP) -Test eine sehr gute Gesamtbewertung von "AA" verliehen hat. Kein Anbieter im Test erhielt eine höhere AA-Bewertung.

Die Verhinderung von Angriffen ist das ultimative Sicherheitsergebnis. Während anspruchsvolle Gegner daran arbeiten, Wege um und durch Abwehrmechanismen zu finden, ist ein hervorragender Schutz die Grundlage für ein wirksames Sicherheitsprogramm. Wir glauben, dass die jüngsten Ergebnisse von NSS Labs bestätigen, dass Cortex XDR erstklassigen Schutz bietet, der als Grundlage für unsere einzigartigen erweiterten Erkennungs- und Reaktionsfunktionen dient.

Der Advanced Endpoint Protection Test von NSS Labs testete führende Endpoint-Sicherheitsprodukte durch 45.000 Angriffstestfälle, einschliesslich Malware, Exploits, gemischten Bedrohungen, unbekannten Bedrohungen, Ausweichmanövern, handgefertigten Angriffen sowie durch Tests zur Manipulationssicherheit.

Der Test stützte sich auf Tools und Methoden, die derzeit von Cyberkriminellen verwendet werden. NSS erhöhte den Schwierigkeitsgrad während des Tests, beginnend mit häufigen Angriffen, eskalierte zu gezielten Angriffen und wandte dann Verschleierungstechniken an, um festzustellen, ob sie sich der Verteidigung entziehen konnten.

Cortex XDR erhielt die Gesamtnote "AA", die in den folgenden Kategorien gute Noten enthielt:

- Verwaltbarkeit: Cortex XDR wurde für seine umfangreiche und flexible Verwaltungskonsole gelobt, die leicht und einfach bereitzustellen ist und gleichzeitig den laufenden Betrieb aufrechterhält. NSS Labs lobte auch die Protokollierungs-, Alarmbehandlungs- und Berichtsfunktionen von Cortex XDR - Eckpfeiler der Incident Management-Funktionen, für die Cortex XDR bekannt ist.

- Fehlalarmierung: Wenn Sicherheitstools den Zugriff auf legitime Software und Websites blockieren, kann dies für Geschäftsbenutzer und -prozesse äusserst störend sein. NSS Labs mischte während des gesamten Tests legitimen Anwendungsverkehr mit ihren Angriffstechniken. Cortex XDR konnte problemlos zwischen böswilligen und harmlosen Prozessen unterscheiden und 99,5% der "false positive" Ergebnisse korrekt identifizieren.

- Widerstand gegen Ausweichmanöver: Genau wie ein realer Bedrohungsakteur versuchten NSS Labs, ihre Angriffe zum Zeitpunkt der Übermittlung zu verschleiern, um eine Erkennung zu vermeiden. Dabei wurden Techniken wie die Prozessinjektion (bei der bösartiger Code in einen vertrauenswürdigen Prozess injiziert wird) verwendet. Cortex XDR blockierte 100% aller Ausweichversuche.

- Drive-by-Exploits: Cortex XDR blockierte 98,4% der Drive-by-Exploits - Angriffe auf Benutzerendpunkte, die dazu führten, dass der Benutzer Malware herunterlud, ohne dies zu beabsichtigen. Drive-by-Exploits verwenden Techniken wie irreführende Popup-Anzeigen und Website-Weiterleitungen, die das automatische Herunterladen und Ausführen von Schadcode auslösen.

- Malware: Malware ist nach wie vor die am weitesten verbreitete Bedrohung für Unternehmen durch Cybersicherheit. Jedes Jahr werden Millionen neuer Stichproben erstellt. Cortex XDR bot einen aussergewöhnlichen Schutz vor Malware, sowohl per E-Mail (Blockieren / Erkennen von 99,2% der Proben) als auch über HTTP (99,3%).

Wir sind stolz darauf, diese Ergebnisse zu teilen, von denen wir glauben, dass sie unser Engagement für die Schaffung der bestmöglichen Sicherheitsergebnisse für unsere Kunden verstärken. Der Cortex XDR-Endpunktagent ist nur eine der leistungsstarken Komponenten von Cortex XDR, die Endpunkt-, Netzwerk-, Cloud- und Sicherheitsdaten von Drittanbietern mit maschinellem Lernen und Verhaltensanalysen zusammenfügen, um Transparenz und Kontrolle zu gewährleisten.

- Die vollständigen Cortex XDR-Testergebnisse vom Advanced Endpoint Protection Test von NSS Labs

- Weitere Infos: Datenblatt - Endpunktschutz mit Cortex XDR von Palo Alto Networks

Erfahren Sie noch mehr über Cortex XDR von Palo Alto Networks. Wir von der Omicron AG, dem Palo Alto Networks Platinum Innovator Partner und Authorized Support Center (ASC) in der Schweiz, helfen Ihnen dabei gerne weiter. Wir freuen uns auf Ihre Kontaktaufnahme.

Übrigens: Brennpunkt Endpunkt - Cortex XDR Webinar am 15. Oktober 2020

Unsere Spezialisten zeigen Ihnen während unserem 60-minütigen Webinar, wie der Ansatz von Cortex XDR funktioniert und wie Sie dadurch besser auf Angriffe reagieren können. In einer Live-Demo erfahren Sie zudem, wie Cyberangriffe frühzeitig erkannt und eingedämmt werden können. Ausserdem findet während des Live-Webinars via Chatfunktion ein Q&A statt.

Jetzt für das kostenlose Webinar "Brennpunkt Endpunkt" am 15. Oktober 2020 um 10.30 Uhr anmelden!

Palo Alto Networks: Fünf Regeln zur Bewältigung einer Cybersicherheitskrise

10. Februar 2020 - Das aktuelle "Allianz Risk Barometer 2020" – als weltweit grösste Risikostudie – hat kritische Geschäftsunterbrechungen, die durch Cybersicherheitsverletzungen verursacht werden, als das grösste Risiko für Unternehmen erkannt.

"Wann man von einer Cybersicherheitskrise betroffen sein wird, lässt sich nie vorhersagen. Unternehmen können aber Zeit gewinnen, indem sie einen gut einstudierten und effektiven Cyber-Resiliency-Plan aufstellen, der unerlässlich ist, um die schlimmsten Auswirkungen eines Angriffs abzumildern und gleichzeitig das Geschäft am Laufen zu halten", erklärt Sergej Epp, CSO Central Europe bei Palo Alto Networks. "Dies wird zu einem heissen Thema für Chief Risk Officers, Chief Information Security Officers und Unternehmensvorstände, wenn sie sich mit der Frage beschäftigen, wie ein Cyberangriff zu handhaben ist."

Eine gute Vorbereitung auf eine Cybersicherheitskrise ist nach Meinung von Palo Alto Networks die halbe Miete. Um schnell reagieren zu können und langfristige Schäden zu vermeiden, müssen Unternehmen einen Cyberangriff simulieren, um die richtigen Verantwortlichkeiten, potenzielle Prozesslücken oder technologische Probleme herauszufinden. Dazu könnte eine Tabletop-Übung gehören, bei der sich die relevanten Führungskräfte um einen Tisch versammeln, um zu klären, wie sich ein Szenario entfalten könnte.

Doch selbst für die am besten vorbereiteten Verantwortlichen kann eine Cybersicherheitskrise jederzeit eintreten. Wie sollte der CEO bzw. Geschäftsführer eines gehackten Unternehmens vorgehen? Sergej Epp von Palo Alto Networks verweist auf fünf wesentlich Regeln:

Regel 1: Der CEO muss persönlich das Kommando übernehmen

Regel 2: Alles dreht sich um Kommunikation

Regel 3: Zugang zu Fachwissen im Bereich der Cybersicherheit

Regel 4: Intelligente Eindämmung einsetzen

Regel 5: Auf der sicheren Seite sein, aber sich nicht entschuldigen

"Unabhängig von der Branche ist ein richtiger Cyber-Resiliency-Plan ein Muss, wenn Unternehmen auf den schlimmsten Fall vorbereitet sein wollen", gibt Epp als abschliessendes Statement.

Lesen Sie den ganzen Artikel "Fünf Regeln zur Bewältigung einer Cybersicherheitskrise" mit Sergej Epp hier.

Quelle: Computerwelt.at - 04.02.2020

Palo Alto Networks: Die zwei um Zwölf - PanOS 9.1 - SD-Wan und mehr

28. Januar 2020 - Seit Dezember ist die neue Palo Alto Networks Version von PanOS verfügbar. Ein Hauptaugenmerk wurde hier auf SD-Wan gesetzt. Sichere Vernetzung und Kostenoptimierung Ihrer Standorte bei der Verbindung zu den business relevanten Diensten stellen für viele Unternehmen eine Herausforderung dar. Mit SD-Wan zeigt Palo Alto Networks, dass SD-Wan nicht kompliziert sein muss und auch keine Einbussen bei Security bedeuten.

Die Palo Alto Networks Security Spezialisten Dirk Thelen und Rene Fleissner-Lichtel zeigen Ihnen beim kostenlosen Webinar am 7. Februar 2020 von 12. - 13.00 Uhr die Möglichkeiten von SD-WAN für Ihr Unternehmen auf. PanOS 9.1 bringt ausserdem einige neue Features, auf die ebenfalls eingegangen wird.

Melden Sie sich jetzt für das Webinar an!

Paessler: Dies sind die neuen PRTG WMI-Sensoren für Festplattenintegrität und Speicherpooling

27. Januar 2020 - Jeder Administrator weiss, wie ärgerlich es ist, wenn eine Festplatte ausfällt. Dank RAID-Systemen ist es nicht mehr so kritisch wie früher, verursacht aber dennoch immer wieder ein beunruhigendes Gefühl.

Seit Version 19.4.54.1506 verfügt PRTG über zwei neue Sensoren, die auf WMI (Windows Measurement Instrumentation) basieren und es Ihnen ermöglichen, den Status einzelner Festplatten sowie den Status eines Speicherpools zu überwachen:

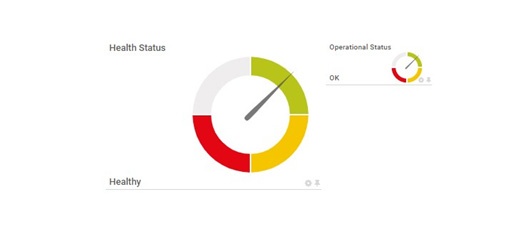

WMI Disk Health Sensor

Der WMI-Festplattenzustandssensor überwacht den Zustand virtueller oder physischer Festplatten auf Ihren Windows-Servern. Es zeigt den Betriebs- und Integritätsstatus einer Festplatte an. Dabei spielt es keine Rolle, welcher Festplattentyp verwendet wird. Der Sensor funktioniert mit allen Arten wie SSD, SATA oder SAS. Der WMI-Festplattenstatus-Sensor zeigt detaillierte Informationen zum Betriebsstatus in der Sensormeldung an, z. B. einen herabgesetzten oder vorhersehbaren Fehler.

Mit diesem Sensor haben Sie immer einen schnellen und einfachen Überblick über den Status Ihrer Festplatten und können handeln, bevor ein Fehler auftritt.

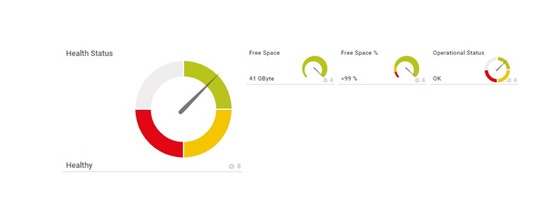

WMI-Speicherpoolsensor (Beta)

Der WMI-Speicherpool-BETA-Sensor überwacht einen Speicherpool auf Ihren Windows-Servern. Ein Speicherpool besteht aus mehreren Festplatten und bietet RAID-Funktionalität ohne vorhandene RAID-Hardware. Dieser neue Sensortyp zeigt den Betriebs- und Integritätsstatus des Speicherpools sowie den freien Speicherplatz an und liefert detaillierte Informationen zum Betriebsstatus, z. B. überlastet oder versetzt.

Mit dem WMI-Speicherpoolsensor haben Sie immer einen Überblick über den Status Ihres Speicherpools.

Beide Sensoren ergänzen den WMI HDD Health Sensor und die Logical Disk Sensors, welche PRTG für Hosts verschiedener Hersteller bereitstellt.

Wenn Sie keinen oder beide neuen Sensoren nicht hinzufügen können, aktualisieren Sie bitte auf die neueste Version von PRTG. (Verwenden Sie die Funktion "Auto-Update", um Ihre PRTG-Installation zu aktualisieren: Navigieren Sie in der PRTG-Weboberfläche einfach zu Setup | Auto Update.)

Bei Fragen zu PRTG und dessen Funktionalitäten stehen wir von der Omicron AG, Ihrem PRTG-Partner in der Schweiz, gerne zur Seite.

Übrigens - PRTG Trainings für Einsteiger und Profis - Schon angemeldet?

03.03.2020 - PRTG Produkteschulung (2 Tage)

05.03.2020 - PRTG Advanced Training & Workshop (1 Tag)

Palo Alto Networks: "Die Zwei um Zwölf" zum Thema Cortex XDR 2.0 am Freitag, 17. Januar 2020

16. Januar 2020 - Cortex XDR 2.0 - Neue Funktionen & Öffnung der Cortex-Plattform für 3rd Party Firewalls ist Thema beim Palo Alto Networks Webinar "Zwei um Zwölf" am Freitag, 17. Januar 2020.

Security Teams stehen heutzutage vor gewaltigen Herausforderungen. In Silos agierende Sicherheitssysteme generieren Unmengen von Alarmen - und das, ohne den notwendigen Kontext zu geben, um Angriffe schnell und umfassend erkennen, verstehen und stoppen zu können.

Cortex XDR setzt diesem Dilemma einen neuartigen Ansatz entgegen, der auf der Analyse reichhaltiger, integrierter Daten über Endpunkte, Netzwerk und Cloud hinweg basiert - als erste XDR-Plattform für sichere Prävention, automatisierte Erkennung und schnelle Untersuchung und Eindämmung von Cyberangriffen.

In diesem Webinar stellen Ihnen Bastian Schwittay und Dirk Thelen von Palo Alto Networks vor, wie die neue Version 2.0 von Cortex XDR mit der Einbindung von Daten aus Drittquellen, einem vollkommen neuen Device Control-Modul und umfassend verbessertem Benutzerinterface einen weiteren Meilenstein erreicht und die Messlatte für XDR ein weiteres Mal erheblich höher gelegt hat.

Das kostenlose Webinar findet am 17. Januar 2020 um 12 Uhr statt und wird ca. 60 Minuten dauern.