BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Palo Alto Networks: Die Omicron AG wird erneut Best XDR Partner of the Year

01. Januar 2023 - Mit Stolz durften wir von der Omicron AG erneut von Palo Alto Networks den diesjährigen Award "Best XDR Partner of the Year" entgegennehmen, nachdem wir diesen tollen Titel bereits 2021 für uns beanspruchen durften.

Als Palo Alto Networks Diamond Innovator Partner und Authorized Support Center (ASC), würdigt dies unser Bestreben, unserer Kundschaft mit Fachwissen, Leidenschaft und Einsatz tagtäglich zur Seite zu stehen und Unternehmen sowie Behörden vor Bedrohungen im IT-Sicherheitsumfeld zu schützen. Dies bereits seit 1995.

Übergabe des Awards "Best XDR Partner of the Year" an die Omicron AG durch Palo Alto Networks

Danke an das ganze Omicron AG Team für diese Leistung und ans ganze Palo Alto Networks Team für die langjährige, tolle Unterstützung. Grossen Dank auch an unsere treue Kundschaft. Merci für die Zusammenarbeit.

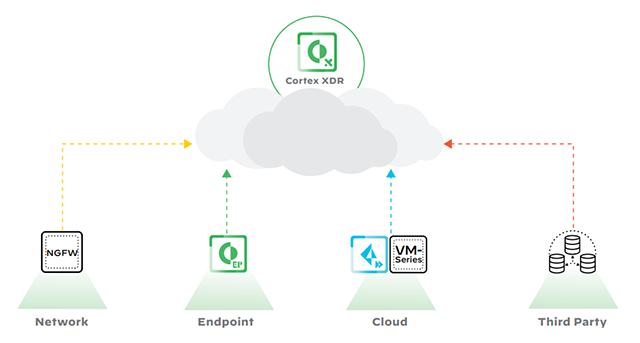

Warum Endpunktsicherheit mit Cortex XDR von Palo Alto Networks?

Cortex XDR schützt Endpunkte vor Malware, Exploits und dateilosen Angriffen - durch branchenführende KI-gestützte Analysen und verhaltensbasierte Sicherheitsmassnahmen. Ein einheitlicher, über die Cloud bereitgestellter Agent mit Erkennungs- und Abwehrfunktionen schirmt die Endpunkte im Unternehmen gegen bisher unbekannte Bedrohungen ab. Das integrierte Modul "Device Control" ermöglicht die genaue Überwachung angeschlossener USB-Geräte und verhindert Datenverluste und Malwarebefall über infizierte Geräte. Der Agent nutzt auch die Schutzmechanismen anderer Netzwerk- und Cloud-Lösungen von Palo Alto Networks und sorgt dadurch für konsequente IT-Sicherheit im gesamten Unternehmen.

Palo Alto Networks: Cortex XDR von AV-Comparatives als strategischer Marktführer ausgezeichnet

08. November 2022 - Das dritte Jahr in Folge hat AV-Comparatives Cortex XDR in seinem Endpoint Prevention and Response (EPR)-Test zum Strategic Leader ernannt. Wir waren begeistert, an einer der weltweit umfassendsten Endpoint-Sicherheitsbewertungen teilzunehmen, und wir fühlen uns geehrt, im AV-Comparatives EPR CyberRisk Quadrant eine strategische Leader-Bewertung - die höchste verfügbare Bewertung - zu erhalten.

Im diesjährigen Test hat Cortex XDR 100 % aller 50 Angriffsszenarien bis Phase 2 der mehrphasigen Bewertung blockiert und damit alle Angriffe gestoppt, bevor sie Phase 3, die Asset-Break-Phase, erreichten. Cortex XDR erzielte aufgrund seiner überlegenen Präventions-, Erkennungs- und Reaktionsfähigkeiten in Kombination mit seinen niedrigen Betriebs- und Arbeitsablaufkosten eine der niedrigsten Gesamtbetriebskosten (TCO).

MITRE ATT&CK-Techniken im EPR-Test

Der EPR-Test von AV-Comparatives simulierte realistische Angriffssequenzen mit gegnerischen Techniken, die in der MITRE ATT&CK Matrix for Enterprise katalogisiert sind.

Die MITRE ATT&CK Enterprise Matrix kodifiziert die Taktiken, Techniken und Verfahren (TTPs), die bei echten Angriffen der gefährlichsten Gegner der Welt beobachtet werden. Es hilft Sicherheitsteams, Bedrohungen zu klassifizieren, Angriffsattribute und -ziele zu identifizieren und das Risiko einer Organisation zu bewerten.

Unabhängige Tests, die auf der ATT&CK-Wissensdatenbank aufbauen, wie der AV-Comparatives EPR-Test und die MITRE ATT&CK-Bewertungen, liefern unschätzbare Einblicke in die Wirksamkeit der Sicherheit. Sie bewerten die Fähigkeit, fortgeschrittene TTPs zu stoppen, nicht nur Malware-Dateien. Da reale Angriffe in der Regel mehrere Schritte umfassen und nicht nur eine einzelne bösartige Datei, bieten Bewertungen wie der EPR-Test von AV-Comparatives ein umfassendes Bild der Wirksamkeit der Endpunktsicherheit.

Cortex XDR EPR-Test-Highlights

Beim EPR-Test von AV-Comparatives wurden 10 Anbieter in einer gründlichen und rigorosen Bewertung der Erkennungs-, Präventions- und Reaktionsfähigkeiten gegeneinander ausgespielt. Die Bewertung bestand aus 50 separaten gezielten Angriffsszenarien und jedes Szenario umfasste drei Phasen:

Beim EPR-Test von AV-Comparatives wurden 10 Anbieter in einer gründlichen und rigorosen Bewertung der Erkennungs-, Präventions- und Reaktionsfähigkeiten gegeneinander ausgespielt. Die Bewertung bestand aus 50 separaten gezielten Angriffsszenarien und jedes Szenario umfasste drei Phasen:

- Endpunkt-Kompromittierung

- Interne Ausbreitung

- Vermögensschaden

In jeder Phase bewertete AV-Comparatives, ob jedes Produkt gegnerische Techniken blockierte (aktive Reaktion) oder entdeckte (passive Reaktion).

Cortex XDR verhinderte aktiv 45 der 50 Tests in der ersten Phase der Bewertung und erreichte in allen drei Phasen einen Durchschnitt von 96,7 % der Gesamtpunktzahl der aktiven Reaktion und erkannte 47 von 50, wobei Cortex XDR 98 % der gesamten passiven Reaktion für die Angriffsszenarien erreichte. In der zweiten Phase der Bewertung verhinderte Cortex XDR die Angriffsszenarien, die in der ersten Phase nicht blockiert worden waren, und erreichte eine kumulierte Gesamtreaktionsrate von 100 %, weil es alle 50 Testszenarien vor der Asset-Break-Phase blockierte.

Lesen Sie den ganzen Bericht zur AV-Comparatives Bewertung hier.

SOC 'n' Roll!

Heben Sie Ihr Sicherheitsdispositiv mit umfassender Bedrohungsabwehr, Erkennung und Reaktion auf die nächste Stufe!

Wenn Sie derzeit Cortex XDR Prevent verwenden, können Sie Ihre jetzigen Cortex XDR Prevent Agenten mit Cortex XDR Pro auch in Sensoren und Durchsetzungspunkte für die Erkennung und Reaktion verwandeln. Cortex XDR Pro bietet die weltweit erste erweiterte Erkennungs- und Reaktionsplattform, die Netzwerk-, Endpunkt- und Cloud-Daten integriert, um ausgeklügelte Angriffe zu stoppen. Mithilfe von Verhaltensanalysen und maschinellem Lernen identifiziert Cortex XDR Pro ausserdem unbekannte und schwer zu erkennende Bedrohungen.

Warum auf Cortex XDR Pro upgraden?

Cortex® XDR™ Prevent bietet erstklassigen Endpunktschutz, um Malware, dateilose Angriffe und Exploits zu stoppen. Wenn Sie nach Bedrohungen suchen, gegnerische Taktiken erkennen und Daten für die Reaktion auf Vorfälle sammeln möchten, benötigen Sie jedoch mehr Transparenz, als Cortex XDR Prevent allein bieten kann - Sie benötigen Cortex XDR Pro.

Unser Angebot - Ihr Mehrwert:

Beim Upgrade auf Cortex XDR Pro wird die Restlaufzeit Ihrer bestehenden Cortex XDR Prevent Lizenz natürlich angerechnet. Wenden Sie sich an uns um mehr über ein Angebot für Ihre Firma zu erfahren.

SOC 'n' Roll für Ihr Unternehmen!

Sie verfügen nicht über das Personal oder die Fachkräfte?

Selbstverständlich können Sie alle Stufen der Reaktionsverwaltung mit Cortex XDR Pro auch an uns delegieren. Unsere Sicherheitsexperten übernehmen den Tanz für Sie, von der Überwachung bis zur Alarmierung im Bedarfsfall.

Wir von der Omicron AG, Ihrem Authorized Support Center (ASC) sowie Diamond Innovator Partner von Palo Alto Networks in der Schweiz, helfen Ihnen gerne bei der Umsetzung und beraten Sie bei Fragen.

Wir freuen uns auf Ihre Kontaktaufnahme.

Ihr Omicron AG Team

Palo Alto Networks: Schützen Sie die hybride Belegschaft mit einer SASE-Lösung

27. Oktober 2022 - Kann eine Lösung alles? Gemäss dem Gartner® "Market Guide for Single-Vendor SASE" sollten Infrastruktur- und Betriebsleiter die Forschung nutzen, um den aufstrebenden Single-Vendor-SASE-Markt zu analysieren. Palo Alto Networks ist der Ansicht, dass eine Lösung Einfachheit, Flexibilität und grössere Transparenz bietet als viele verteilte Produkte, um Ihre hybride Belegschaft zu schützen.

Reduzieren Sie die Anbieterkomplexität und erhöhen Sie die Flexibilität

Bis 2025 werden 80 % der Unternehmen eine Strategie zur Vereinheitlichung des Web-, Cloud-Services und privaten Anwendungszugriffs mithilfe einer SASE/SSE-Architektur eingeführt haben, gegenüber 20 % im Jahr 2021.*

Da der SASE-Markt explodiert, sind Unternehmen oft von der grossen Auswahl an Produkten und Anbietern überwältigt. Dieser Marktleitfaden enthält Empfehlungen und Marktanalysen für diejenigen, die nach einem einzelnen SASE-Anbieter suchen. In diesem Leitfaden erfahren Sie mehr über:

- Wichtige Erkenntnisse, darunter SASE- und SD-WAN-Trends und die drei Optionen für die Einführung von SASE.

- Vorteile und Herausforderungen von SASE-Angeboten eines einzelnen Anbieters.

- Strategie- und Planungsschritte zur Bewertung von Anbietern und zur erfolgreichen Bereitstellung einer SASE-Lösung.

Palo Alto Networks ist ein repräsentativer Anbieter in diesem Marktleitfaden. Wir bieten Prisma® SASE an, eine Lösung, von der wir glauben, dass sie die im Bericht aufgeführten Kernfunktionen und empfohlenen Funktionen unterstützt.

Lesen Sie den ganzen Gartner "Market Guide for Single-Vendor SASE" hier.

Wir von der Omicron AG, Ihrem Authorized Support Center (ASC) sowie Diamond Innovator Partner von Palo Alto Networks in der Schweiz, helfen Ihnen gerne bei der Umsetzung und beraten Sie bei Fragen.

Wir freuen uns auf Ihre Kontaktaufnahme.

Paessler: Die Omicron AG ist zertifizierter Training Partner in der Schweiz für PRTG

25. Oktober 2023 - Die IT-Sicherheitsdienstleisterin Omicron AG aus Wallisellen, mit Ableger in Bern und Appenzell, ist ab sofort "Certified Training Partner" von Paessler für die Schweiz.

Seit 1997, als der PRTG Network Monitor von Paessler auf den Markt kam, verbindet Paessler sein tiefgreifendes Monitoring-Wissen mit Innovationsgeist. Heute vertrauen mehr als 500'000 Anwender in über 170 Ländern auf PRTG und andere Paessler Lösungen, um ihre komplexen IT-, OT- und IoT-Infrastrukturen zu überwachen.

Die Omicron AG, gegründet 1995, unterstützt Kunden seit Jahren als "Paessler Platinum Partner" sowie als "PRTG Enterprise Partner" mit dediziertem Fachwissen und eigenen Spezialisten sowie bietet entsprechende Fachausbildungen rund um die Monitoringlösung PRTG von Paessler an.

Andreas Morawetz, CEO der Walliseller Omicron AG ergänzt: "Wir sind auch über diese Auszeichnung von Paessler sehr stolz und fühlen uns, als "Paessler Platinum Partner" und nun als "Certified Training Partner" in unserem Engagement bestätigt. PRTG ist eine einzigartige Lösung im Netzwerkmonitoringbereich mit echtem Mehrwert und Nutzen für Firmen und Behörden. Es macht grossen Spass, einen so kompetenten Lösungsanbieter wie Paessler all die Jahre an unserer Seite zu haben. Dies bestätigen auch unsere vielen, langjährigen PRTG-Kundenbeziehungen."

Die Omicron AG bietet neben den Lösungen von Paessler, wie z.B. den PRTG Network Monitor oder den PRTG Enterprise Monitor, auch die entsprechende Ausbindung und den Support an. Daneben werden regelmässige Review-Checks von PRTG-Installationen bei Kunden in regelmässigen Abständen vor Ort durchgeführt.

Unser PRTG-Kurs ist für Anwender, Administratoren sowie Einsteiger im Umgang mit der PRTG Network Monitoring Lösung von Paessler ausgelegt.

Die PRTG Produktschulung

Der Kurs für Einsteiger und Anwender

Der Kurs vermittelt Ihnen umfangreiches Wissen zum Monitoring Tool PRTG von Paessler. Sie lernen das Produkt von A bis Z kennen und der optimale Einsatz der verschiedenen Funktionen wird Ihnen Schritt für Schritt aufgezeigt. Teil des Kurses sind praxisnahe Beispiele in Unternehmensnetzwerken. Im Weiteren werden Themen wie Applikationsüberwachung, Uptime/Downtime Monitoring und die Überwachung virtueller Server vermittelt. Dieser Kurs eignet sich speziell für Einsteiger sowie neue Mitarbeiter, welche den Umgang mit PRTG erlernen wollen.

Übrigens:

Alle Kurse, Trainings und Webinare zu PRTG von Paessler finden Sie hier.

PRTG On-Site Training

Unser individuelles PRTG Training - auf Sie und Ihre Firmenumgebung zugeschnitten

Sie wünschen für sich und Ihre Mitarbeiter lieber ein individuelles Training? Mit speziell auf Ihre Firmenumgebung zugeschnittenem Inhalt?

Egal ob Anfänger oder angehende Profi's, wir stehen Ihnen gerne zur Verfügung und stellen Ihnen einen massgeschneiderten, persönlichen Kurs zusammen. Unser interner PRTG-Profi führt die Schulung gerne bei Ihnen vor Ort durch.

Kontaktieren Sie uns via E-Mail oder Telefon +41 44 839 11 11, wir machen Ihnen gerne ein Angebot!

Wir freuen uns auf Sie - Mit Sicherheit!

Ihre Omicron AG

Paessler: Der neue PRTG OPC UA Server: Behalten Sie IT und OT im Blick

24. April 2023 - In Fertigungsumgebungen wird der Produktionsprozess durch Überwachungs- und Steuerungssysteme wie SCADA, DCS oder MES überwacht und gesteuert. Hier erhalten Techniker im Allgemeinen auch ihre Alarme und Benachrichtigungen über die Produktionsumgebung. Aber auch Produktionsprozesse sind auf Netzwerkkomponenten wie Router, Switches, Firewalls und mehr angewiesen. Was passiert, wenn diese Komponenten ausfallen? OT-Techniker benötigen einen Überblick über die gesamte Infrastruktur, um zu wissen, wann etwas ausfällt und wo sie mit der Fehlerbehebung beginnen müssen.

Paessler PRTG OPC UA Server ist eine Erweiterung für die Überwachungssoftware Paessler PRTG, die den Status der IT/OT-Netzwerkkomponenten an Überwachungs- und Steuerungssysteme liefert.

Paessler PRTG OPC UA Server konsolidiert OT- und IT-Ansichten. Es verwendet OPC UA, um Überwachungsdaten von Paessler PRTG an Überwachungs- und Steuerungssysteme wie SCADA, DCS oder MES bereitzustellen.

Kundenvorteile

- Ein Überblick über die komplette Infrastruktur in Ihren Überwachungs- und Steuerungssystemen.

- Zentralisierte Alarmierung und Benachrichtigungen: Lassen Sie sich sofort benachrichtigen, wenn in Ihrer Umgebung etwas ausfällt – einschliesslich IT und IIoT.

- Schliessen Sie Überwachungsdaten von Netzwerkkomponenten ein, die keine Industrieprotokolle zur Kommunikation verwenden.

Anwendungen

- Übersicht über die gesamte Infrastruktur:

- In Überwachungs- und Steuerungssystemen wie SCADA, DCS oder MES sieht der Benutzer normalerweise nur industrielle Daten von Maschinen, OT-Geräten usw. – Netzwerkkomponenten werden nicht in die Übersicht und Alarmierung einbezogen.

- Netzwerkkomponenten werden von PRTG überwacht. Der OPC UA Server stellt diese Überwachungsdaten Überwachungs- und Steuerungssystemen zur Verfügung, die OPC UA verwenden.

- Diese Überwachungsdaten können in die Übersicht des Überwachungs- und Steuerungssystems aufgenommen und zur Alarmierung und Benachrichtigung bei Störungen verwendet werden.

- Metriken, die dem Überwachungs- und Steuerungssystem (z. B. SCADA) vom OPC UA Server zur Verfügung gestellt werden können, sind die Zustände von Sensoren, Geräten und Gruppen sowie Einzelkanalmetriken von: Switches, USV-Geräten, IPCs, Gateways, Drucker und mehr.

- In Überwachungs- und Steuerungssystemen wie SCADA, DCS oder MES sieht der Benutzer normalerweise nur industrielle Daten von Maschinen, OT-Geräten usw. – Netzwerkkomponenten werden nicht in die Übersicht und Alarmierung einbezogen.

- Zentrale Alarmierung von Benutzern:

- Bediener können Alarme über Ausfälle oder Probleme mit Netzwerkkomponenten an der gleichen Stelle erhalten, an der sie ihre OT-Alarme erhalten: dem Überwachungs- und Steuerungssystem

- Alarme werden von PRTG an das Überwachungs- und Steuerungssystem übermittelt, sodass Benutzer nur ein Alarmtool benötigen.

- Bediener können Alarme über Ausfälle oder Probleme mit Netzwerkkomponenten an der gleichen Stelle erhalten, an der sie ihre OT-Alarme erhalten: dem Überwachungs- und Steuerungssystem

- Anreicherung von Daten für das Qualitätssicherungssystem zur Qualitätskontrolle

- Qualität muss oft innerhalb des Produktionsprozesses überwacht und dokumentiert werden, wofür der Anwender auch Daten von Netzwerkkomponenten benötigt.

- OPC UA Server kann Metriken von Netzwerkkomponenten liefern, die zur Analyse langfristig archiviert werden können.

- Qualität muss oft innerhalb des Produktionsprozesses überwacht und dokumentiert werden, wofür der Anwender auch Daten von Netzwerkkomponenten benötigt.

Die neue PRTG Produktschulung

Der Kurs für Einsteiger und Anwender

Der Kurs vermittelt Ihnen umfangreiches Wissen zum Monitoring Tool PRTG von Paessler. Sie lernen das Produkt von A bis Z kennen und der optimale Einsatz der verschiedenen Funktionen wird Ihnen Schritt für Schritt aufgezeigt. Teil des Kurses sind praxisnahe Beispiele in Unternehmensnetzwerken. Im Weiteren werden Themen wie Applikationsüberwachung, Uptime/Downtime Monitoring und die Überwachung virtueller Server vermittelt. Dieser Kurs eignet sich speziell für Einsteiger sowie neue Mitarbeiter, welche den Umgang mit PRTG erlernen wollen.

Übrigens:

Alle Kurse, Trainings und Webinare zu PRTG von Paessler finden Sie hier.

PRTG On-Site Training

Unser individuelles PRTG Training - auf Sie und Ihre Firmenumgebung zugeschnitten

Sie wünschen für sich und Ihre Mitarbeiter lieber ein individuelles Training? Mit speziell auf Ihre Firmenumgebung zugeschnittenem Inhalt?

Egal ob Anfänger oder angehende Profi's, wir stehen Ihnen gerne zur Verfügung und stellen Ihnen einen massgeschneiderten, persönlichen Kurs zusammen. Unser interner PRTG-Profi führt die Schulung gerne bei Ihnen vor Ort durch.

Kontaktieren Sie uns via E-Mail oder Telefon +41 44 839 11 11, wir machen Ihnen gerne ein Angebot!

Wir freuen uns auf Sie - Mit Sicherheit!

Ihre Omicron AG

Omicron: Cybersecurity Master Annual Program 2023 - mit den Top Cybersecurity Experten der CQURE

19. Oktober 2022 - Das grandiose Cybersecurity Master Annual Program der CQURE Academy mit den Top Cyber-Experten ist ab sofort auch via uns buchbar. Das Cybersecurity Master Annual Program ist ein kontinuierliches Lernprogramm, das den Teilnehmern Einblicke in verschiedene Cybersecurity-Fähigkeiten bietet. Das Programm besteht aus 12 Workshops, die von Trainern der CQURE Academy durchgeführt werden. Jeder Live-Workshop ist Demo-intensiv und wird von Hausaufgaben vor und nach dem Workshop begleitet, um Ihr Fachwissen zu festigen.

Jeder Workshop tangiert einen anderen Bereich der Cybersicherheit. Die Workshops sind live und finden am letzten Mittwoch jedes Monats statt, mit Ausnahme des Dezember-Trainings, welches eine Woche früher stattfinden wird, um Terminkonflikte mit weihnachtlichen Arrangements zu vermeiden. Ausserdem wird ein Discord-Server eingerichtet, damit die Schüler während des Programms kontinuierliche Hilfe und Unterstützung von den Experten von CQURE erhalten.

Die Durchführung erfolgt in EU-Zeitzonen (MEZ/MESZ). Jeder Workshop wird durch eine Vorarbeitsaufgabe (einige Lesematerialien, die den Schülern bei der Vorbereitung auf den Workshop helfen) und um eine zusätzliche Hausaufgabe (z. B. Selbststudienübungen, zusätzliche Lesematerialien, Labore, usw.) sowie einen Test ergänzt.

Alle Live-Workshops werden aufgezeichnet und sind für Studenten jederzeit zugänglich - falls einer der Kunden an anderen Pflichten/Ferien teilnehmen muss oder einfach nur rekapitulieren möchte. Im Januar 2024 wird die Abschlussprüfung in Form einer beaufsichtigten Prüfung durchgeführt - um diese anzutreten, muss der Teilnehmer jedoch den Zugang zum gesamten Programm erworben haben.

Alle CMAP Module in der Übersicht:

Bei Fragen stehen wir Ihnen gerne telefonisch unter +41 44 839 11 11 oder E-Mail zur Verfügung.

Omicron: Raphael Josef gewinnt den Frauenfelder Waffenlauf 2022

24. November 2022 - Der traditionelle Waffenlauf, der seit 1934 durchgeführt wird, begeisterte dieses Jahr 2'500 Läufer und Läuferinnen. Nach 2 Jahren Zwangspause konnte der "Frauenfelder" in diesem Jahr endlich wieder durchgeführt werden.

Ganz herzliche Gratulation an Raphael Josef, der den diesjährigen Lauf in Frauenfeld souverän gewinnt. Wir von der Omicron AG sind stolz, einen Läufer wie Raphael seit Jahren unterstützen zu dürfen.

Wir wünschen Raphael Josef weiterhin viel Erfolg und freuen uns auf weitere, tolle sportliche Leistungen und Wettkampferfolge.

Artikel zum Frauenfelder Waffenlauf 2022 - St. Galler Tagblatt

Omicron: Herzliche Gratulation Céline zum CH-Meistertitel im Speerwurf!

06. September 2022 - Wow: Herzliche Gratulation Céline zum CH-Meistertitel im Speerwurf! Wir sind stolz, Céline Buchser, das Jungtalent und die aktuelle Schweizer Meisterin im Speerwurf, mit unserer Sponsoring-Patenschaft zu unterstützen.

Von dieser jungen Frau dürfen wir in Zukunft weitere, tolle sportliche Leistungen erwarten und wünschen Ihr für die nächsten Wettkämpfe viel Erfolg.

Omicron: Raphael Josef gewinnt auch den Frauenfelder Waffenlauf 2023

20. November 2023 - Der traditionelle Frauenfelder Waffenlauf, der seit 1934 durchgeführt wird, begeisterte dieses Jahr 1'600 Läufer und Läuferinnen bei garstigem Wetter in Frauenfeld. Ganz herzliche Gratulation an Raphael Josef, der den diesjährigen Lauf in Frauenfeld erneut souverän gewinnt. Wir von der Omicron AG sind stolz, einen Läufer wie Raphael seit Jahren als Sponsor unterstützen und begleiten zu dürfen.

Raphael Josef bei garstiger Wetterlage flott am Frauenfelder 2023 unterwegs.

Wir wünschen Raphael Josef weiterhin viel Erfolg und freuen uns auf weitere, tolle sportliche Leistungen und Wettkampferfolge.

Artikel zum Frauenfelder Waffenlauf 2023 - St. Galler Tagblatt

Pentera: Credential Exposure deckt kompromittierte Identitätsbedrohungen auf

24. August 2022 - Pentera kündigte Credential Exposure an, ein neues Modul auf der Pentera-Plattform zum Testen gestohlener und kompromittierter Anmeldeinformationen gegen die gesamte Angriffsfläche von Unternehmen.

Durchgesickerte und gestohlene Zugangsdaten stellen für Unternehmen überall ein kritisches Risiko dar. Der 2022 veröffentlichte "Data Breach Investigations Report" (DBIR) zeigt, dass über 80 % der Sicherheitsverletzungen bei Webanwendungen kompromittierte Zugangsdaten beinhalten. Jedes Jahr erscheinen Milliarden von Zugangsdaten im Dark Web, auf Paste-Sites und in Datenspeichern, die von Cyberkriminellen geteilt werden. Diese Anmeldeinformationen werden häufig für Kontoübernahmeangriffe verwendet, wodurch Unternehmen Sicherheitsverletzungen, Ransomware und Datendiebstahl ausgesetzt werden.

Die Pentera-Plattform kombiniert durchgesickerte Zugangsdaten aus der realen Welt mit ihrer aktiven Validierungs-Engine, um sowohl interne als auch externe Angriffsflächen auszunutzen. Die Plattform nutzt diese gehashten oder Klartext-Anmeldeinformationen in Millionen von Angriffsvektoren und bietet umsetzbare Schritte zur Minderung der Offenlegung dieser Anmeldeinformationen.

"Wir sehen einen dramatischen Anstieg identitätsbezogener Bedrohungen, insbesondere in Bezug auf die Anzahl der durchgesickerten Zugangsdaten, die Angreifern zur Verfügung stehen. Zusammen mit Credential-Stuffing-Techniken ermöglichen diese den Angreifern einen Zugriff auf gültige Konten, was zu einem Verstoss führt", sagte Ran Tamir, Chief Product Officer bei Pentera. "Das neue Modul basiert auf Anmeldedaten, die bereits online verfügbar sind. Dies ermöglicht eine kontinuierliche Validierung der Kontogefährdung und einen Sanierungsplan, bevor die Konten kompromittiert werden."

Das Modul Pentera Credential Exposure (CE) wird auf der Black Hat USA 2022 in Las Vegas vorgeführt und ist voraussichtlich ab Oktober 2022 allgemein verfügbar.

Mehr über Pentera erfahren?

Als Ihr Schweizer Pentera-Partner zeigen wir Ihnen die Vorteile gerne persönlich auf. Kontaktieren Sie uns per Telefon unter +41 44 839 11 11 oder per E-Mail.