BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Omicron: MELANI empfiehlt - Verschlüsselungs-Trojaner: Neue Vorgehensweise

31. Juli 2019 - In den vergangenen Wochen wurden Schweizer Unternehmen Ziel einer neuen Art von Angriffen, mit der unbekannte Angreifer Unternehmensnetzwerke erfolgreich infiltrieren und deren Daten mittels einem Verschlüsselungstrojaner grossflächig verschlüsseln. Auch diverse namhafte Schweizer Unternehmen sind von den Angriffen betroffen.

Bei allen genannten Vorgehensweisen verwenden die Angreifer weitere Angriffswerkzeuge wie zum Beispiel "Cobalt Strike" oder "Metasploit", um an die nötigen Zugriffsrechte des Unternehmens zu kommen. Ist dies erfolgreich, wird eine Ransomware (wie z.B. "Ryuk", "LockerGoga", "MegaCortex", etc.) auf den Systemen platziert welche die Daten vollständig verschlüsselt.

Aufgrund der aktuellen Gefahrenlage sowie der neuen Vorgehensweise warnt MELANI Schweizer Unternehmen erneut eindringlich vor Ransomware und empfiehlt dringend, folgende Massnahmen, falls nicht bereits geschehen, schnellstmöglich umzusetzen.

Erfahren Sie alles zu den empfohlenen Massnahmen und lesen Sie den ganzen Artikel hier.

Quelle: Medienmitteilung - Melde- und Analysestelle Informationssicherung MELANI

Palo Alto Networks: So helfen Sie SOC-Analysten bei der Bekämpfung von "Ermüdungserscheinungen"

29. Juli 2019 - Die Umfragedaten von Palo Alto Networks zeigen, dass SOC-Analysten nur 14% der von Sicherheitstools generierten Warnungen verarbeiten können. Wenn Sie IDC-Daten berücksichtigen, aus denen hervorgeht, dass die meisten Warnungen "false positives" sind, sind die Ergebnisse vorhersehbar: Warnungen werden ignoriert, Analysten verlieren Zeit damit, falschen Meldungen nachzujagen und tatsächliche Bedrohungen werden dabei oftmals sogar übersehen.

Über die anfängliche Prävention hinaus erfüllen die meisten Sicherheitstools eine Schlüsselfunktion: Erstellen von und Reagieren auf Warnungen. Server erstellen Warnungen. Router erstellen Warnungen. Firewalls erstellen Warnmeldungen. Antivirus-Tools erstellen Warnungen. Sicherheitsteams richten für potenziell riskante Prozesse, die das Unternehmen regelmässig verwendet, häufig nur Richtlinien mit Warnmeldungen ein, anstatt Richtlinien zu verwenden welche wirklich auch blockieren.

Die hoffnungsvolle Annahme ist, dass Security-Fachleute verdächtige Verhaltensweisen auf der Grundlage dieser Warnungen überprüfen und aufspüren können. Diese Strategie bricht jedoch schnell zusammen, wenn Analysten täglich Tausende von Low-Fidelity-Warnungen erhalten. Noch schlimmer ist, dass diese Warnungen von isolierten Sicherheitstools stammen, die praktisch keinen bis wenig Kontext zu den tatsächlichen Vorgängen bieten.

Checkliste zur Reduzierung von Ermüdungserscheinungen

Wenn wir alarmgebende Sensoren und Systeme eliminieren, schaffen wir Sicherheitslücken - und doch sind zu viele Informationen fast so schlecht wie gar keine Informationen. Wir müssen Technologie intelligenter einsetzen, um Probleme zu lösen, ohne neue zu schaffen. Wir benötigen weiterhin Warnmeldungen, benötigen jedoch genauere Warnmeldungen. Dies bedeutet, dass Sie die folgenden Konzepte berücksichtigen, wenn Sie Ihre Tools und Prozesse evaluieren:

1. Automatisierung

Erstens können Unternehmen ihren Alert-Triage-Prozess mithilfe der Automatisierung erheblich verbessern. Palo Alto Networks ist der Ansicht, dass alle Sicherheitsvorgänge der Stufe 1 (Alert Triage) mithilfe von SOAR-Technologien automatisiert werden können und sollten, bei denen vordefinierte Wiedergabebücher zur Automatisierung von Reaktionsaktionen verwendet werden. Bei der Alarmanalyse umfassen diese Aktionen das Analysieren eines Alarms, das Aktualisieren eines Falls, wenn es sich um ein bekanntes Problem handelt, das Öffnen eines Falls, wenn es sich nicht um ein bekanntes Problem handelt, und das Testen des Alarmschweregrads, um ihn an einen Analysten zu senden. Durch die Automatisierung dieses Prozesses wird die Anzahl der Warnungen, auf die Analysten reagieren müssen, erheblich reduziert, sodass Analysten ihre wertvolle Zeit damit verbringen können, Probleme zu untersuchen, anstatt auf Protokolle zu starren.

2. Daten zusammenfügen

Zweitens müssen Sicherheitsteams damit beginnen, integrierte Tools vor isolierten Tools zu priorisieren, wenn sie die Sichtbarkeit verbessern möchten. Wenn Sie über sieben verschiedene Tools verfügen, die jeweils einen bestimmten Teil Ihrer Sicherheitsinfrastruktur betrachten, ohne miteinander zu kommunizieren, können diese Tools keinen Kontext bereitstellen, der bei der Bedrohungssuche und -ermittlung hilfreich ist. Sie wissen nicht, ob eine Reihe von Aktionen, die für sich genommen harmlos erscheinen, tatsächlich in einer Reihenfolge ausgeführt werden, die möglicherweise darauf hinweist, dass sich ein Gegner in Ihrem System befindet. Alternativ können Sie eine Stunde damit verbringen, ein Teil der Malware zu verfolgen, das sich an Ihrem EPP vorbei geschlichen hat, um festzustellen, dass es von Ihrer Firewall blockiert wurde.

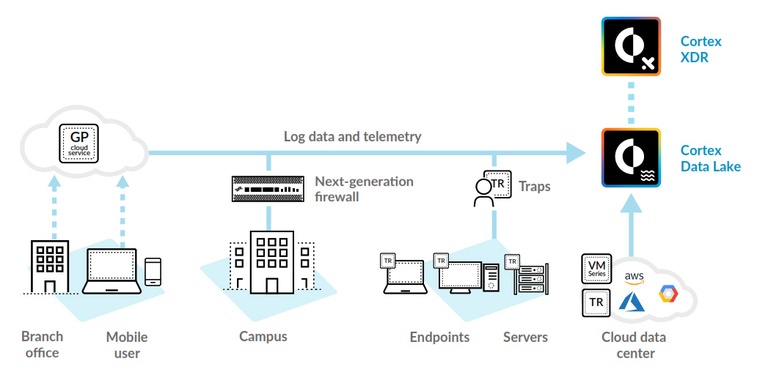

Eine Sicherheitsplattform mit integrierten Funktionen ermöglicht einen viel umfassenderen Einblick. Cortex Data Lake verbindet beispielsweise Endpunkt-, Cloud- und Netzwerkdaten miteinander. Diese Integration von Sicherheitskomponenten bietet Cortex XDR den Vorteil besserer Telemetriedaten (für schnellere Ermittlungen und Bedrohungssuche) und manipulierter Warnungen (zum Blockieren von Aktionen, die mit böswilligem Verhalten in der Vergangenheit in Zusammenhang stehen).

3. Maschinelles Lernen

Schliesslich sollte ein EDR-Tool über maschinelles Lernen verfügen, das es ihm ermöglicht, Muster zu erkennen, damit es lernen und sich verbessern kann. Ihr EDR sollte sich auf Ihre (hoffentlich integrierten!) Datenquellen stützen, um seine Algorithmen weiter zu verfeinern und präzise, priorisierte Warnmeldungen mit hoher Wiedergabetreue zu generieren.

Cortex XDR bietet intelligentere Erkennungsmöglichkeiten

Cortex XDR bietet nachweislich die höchste Kombination von High-Fidelity-Warnmeldungen, die sich am besten zur Erkennung von Bedrohungen eignen, sowie angereicherte, korrelierte Telemetrieprotokolle für Ermittlungen und die Suche nach Bedrohungen. Diese Art von Warnmeldungen kann Unternehmen dabei helfen, die Flut von Fehlalarmen einzudämmen, damit sich ihre Analysten auf die Untersuchung realer Bedrohungen konzentrieren können.

Ein Test von EDR-Tools unter Verwendung realistischer Angriffsemulationen der APT 3-Gruppe durch MITRE ATT&CK ergab kürzlich, dass Cortex XDR und Traps die meisten Angriffstechniken gegenüber 10 anderen EDR-Anbietern erkannt haben. Diese Bewertung lieferte eine der ersten offenen und objektiven Bewertungen der Branche für die tatsächlichen Funktionen und Leistungen des EDR-Marktes.

Mit seiner Standardkonfiguration während des MITRE-Tests generierte Cortex XDR 20 Echtzeit-Warnmeldungen und 82 erweiterte Telemetrieprotokolle. In einer realen Implementierung können Kunden Cortex XDR noch besser in das Verhalten potenzieller Bedrohungsakteure einbeziehen, indem sie zusätzliche Netzwerk- und Cloud-Sensoren im Cortex Data Lake einbinden. Dadurch werden Fehlalarme weiter reduziert und das Erkennen von böswilligem Verhalten verbessert.

Lesen Sie hier mehr über die MITRE-Ergebnisse von Cortex XDR und Traps von Palo Alto Networks.

Sie wollen mehr erfahren?

Selbstverständlich zeigen wir Ihnen die Vorteile von Cortex XDR und Traps auch gerne bei Ihnen vor Ort, rufen Sie uns an.

Palo Alto Networks: Der Wurm MyDoom auch 2019 immer noch aktiv

26. Juli 2019 - MyDoom ist ein berüchtigter Computerwurm, der zum ersten Mal Anfang 2004 entdeckt wurde. Diese Malware wurde in den Top-Ten-Listen der zerstörerischsten Computerviren aufgeführt und richtete schätzungsweise 38 Milliarden US-Dollar an Schaden an. Obwohl MyDoom's beste Jahre längst vorbei sind, ist MyDoom in der Cyber-Bedrohungslandschaft weiterhin präsent.

Obwohl MyDoom nicht so bekannt ist wie andere Malware-Familien, ist es in den letzten Jahren relativ konsistent geblieben und macht durchschnittlich 1,1 Prozent aller E-Mails mit Malware-Anhängen aus. Palo Alto Networks nimmt weiterhin jeden Monat Zehntausende von MyDoom-Samples auf. Die überwiegende Mehrheit der MyDoom-E-Mails stammt von in China registrierten IP-Adressen, wobei die USA an zweiter Stelle liegen. Diese E-Mails werden an Empfänger auf der ganzen Welt gesendet und richten sich hauptsächlich an High-Tech-, Grosshandels-, Einzelhandels-, Gesundheits-, Bildungs- und Fertigungsunternehmen.

Mehr Informationen:

Omicron: Der Bund unterstützt die Lebensmittelindustrie beim Schutz vor Cyberrisiken

30. Juli 2019 - Produktions- und Geschäftsprozesse sind in zunehmendem Masse abhängig von Informatik- und Telekommunikationssystemen (IKT). Ein Ausfall dieser Systeme gefährdet die Geschäftstätigkeit von Unternehmen und die Versorgung der Schweiz mit kritischen Gütern und Dienstleistungen. Zum Schutz gegen diese Risiken und zur Sicherstellung der Versorgung der Bevölkerung mit Nahrungsmitteln, hat das Bundesamt für wirtschaftliche Landesversorgung (BWL) den "Minimalstandard für die Sicherheit der Informations- und Kommunikationstechnologie in der Lebensmittelversorgung" publiziert.

Weitere Details: Minimalstandard für die Sicherheit der IKT in der Lebensmittelversorgung

Quelle: Medienmitteilung - Der Bundesrat - Das Portal der Schweizer Regierung - admin.ch

Palo Alto Networks: Alle Angriffe im neusten NSS Labs Test 2019 geblockt. Gratulation!

22. Juli 2019 - NSS Labs hat seinen Firewall-Testbericht für das Jahr 2019 veröffentlicht. Wir sind stolz darauf, die höchste Punktzahl für Sicherheitseffektivität und eine Empfehlungsbewertung - die höchste Bewertung von NSS Labs - erhalten zu haben.

Der Test verglich Sicherheit, Leistung, Funktionalität und Kosten unter den führenden Firewalls der nächsten Generation. Wir glauben, dass diese Ergebnisse bestätigen, was 60'000 Kunden auf der ganzen Welt bereits wissen: dass wir der vertrauenswürdige Netzwerksicherheitspartner der Wahl sind.

Mit der Next-Generation-Firewall-Plattform von Palo Alto Networks können Sie Ihre Sicherheit durch eine vorbeugungsorientierte Architektur vereinfachen und stärken, die einfach bereitzustellen und zu betreiben ist. Die integrierte Automatisierung reduziert den manuellen Aufwand, sodass Sie sich auf hochwertige Aktivitäten konzentrieren können.

Erfahren Sie mehr zum NSS Labs Next Generation Firewall Test 2019:

- NSS Labs Next Generation Firewall-Testbericht

- Vergleich - Firewall-Bericht der nächsten Generation von NSS Labs

- Firewall Security Value Map™ der nächsten Generation

Bei Fragen oder weiteren Informationen stehen wir von Omicron, dem Palo Alto Networks Platinum Partner in der Schweiz, gerne mit Rat und Tat zur Seite.

Paessler: PRTG Next Level Training & Workshop - Der neue Kurs für absolute Fachleute

17. Juli 2019 - Um auf die Bedürfnisse unser PRTG-Kunden und Kursteilnehmer der "PRTG Produkteschulung" noch tiefer einzugehen, ist es uns eine Freude, den neuen Kurs "PRTG Next Level Training & Workshop" ankündigen und vorstellen zu dürfen. Steigen Sie noch weiter in die Welt von PRTG ein und vertiefen Sie Ihr Knowhow im Umgang mit der Netzwerkmonitoringlösung PRTG von Paessler.

Der Kurs "PRTG Next Level Training & Workshop" ist ausgelegt für fortgeschrittene Anwender, Administratoren sowie Teilnehmer unserer "PRTG Produkteschulung". Sollten Sie noch über keine tieferen PRTG Kenntnisse verfügen, besuchen Sie doch vorgängig die "PRTG Produkteschulung" bei uns.

Folgende Highlights und Inhalte erwarten Sie in diesem neuen Kurs "PRTG Next Level Training & Workshop":

Sie lernen, wie Sie mithilfe der API Abläufe in PRTG automatisieren. Im Handumdrehen lassen sich grosse Mengen an neuen Objekten einpflegen oder verwalten. Auch können über die API Daten aus PRTG an externe Tools wie Reporterstellung oder Ticketsystem übergeben werden. Restful API-Sensoren dienen dazu, über die API von Fremdsystemen Werte abzurufen, die über die bekannten Protokolle wie z.B. SNMP nicht zur Verfügung stehen. Hiervon betroffen sind häufig Telefonanlagen oder Lösungen wie Datacore. Via Script lassen sich standardisierte Werte als XML-Ergebnis in PRTG einbinden, analysieren oder weiterverwenden. Machen Sie sich XML/JSON zunutze, um z. B. Sensor, Klima- oder Wetterdaten aus dem Internet als wichtige Faktoren in Ihrem Monitoring Umfeld einzubinden. Viele Abfragen sind Out of the Box durch die mehr als 250 vorgefertigten Sensoren möglich. Diese decken aber bei Weitem nicht alle Bedürfnisse der IT- und Non-IT-Überwachung ab. PRTG bietet daher allen Benutzern die Möglichkeit, eigene Sensoren einzubinden. Mit selbst erstellten Scripten lässt sich heutzutage fast alles überwachen, was von Bedeutung ist. Die Grenzen sind hierbei schier grenzenlos. Egal, was für Sie wichtig ist - ob es Zertifikate sind, deren Werte überwacht werden müssen, oder Anwendungen wie Microsoft Office 365 oder Docker Systeme.

Zum Kursinhalt "PRTG Next Level Training & Workshop":

Part 1 - Intro

- Spezifizierung der genannten Teilnehmer-Themen

- Vorhandenes Know-How der Teilnehmer angleichen

- Refresh von Grundfunktionalitäten (z.B. Business Sensoren oder Bibliotheken im Zusammenhang mit Benachrichtigungen)

Part 2 - PRTG API

- Was ist die API und wozu dient sie?

- Einsatzmöglichkeiten und Beispiele zur API

Part 3 - XML/JSON Sensoren

- Wozu dienen sie?

- Einsatzmöglichkeiten und Beispiele zu XML/JSON

Part 4 - Script-Sensoren

- Was ist ein Script?

- Behandlung von Scriptsprachen, vorwiegend MS Powershell

- Einsatzmöglichkeiten und Beispiele anhand einfacher Script-Erstellung

Part 5 - Themen der Teilnehmer

- Eingehen auf die Themen der Teilnehmer

- Allgemeine Frage- und Antwortrunde

Weitere Informationen und die Anmeldung finden Sie hier.

Bei Fragen oder Hilfe im Umgang mit dem PRTG Network Monitor stehen wir Ihnen natürlich ebenfalls mit Rat und Tat zur Seite.

Palo Alto Networks: Durch Automatisierung Angriffe stoppen - mit Cortex XDR™! Jetzt zu Events anmelden!

09. Juli 2019 - Palo Alto Networks stellt mit Cortex XDR™ eine wichtige Innovation vor, welche die integrierte KI-basierte Plattform für Continuous-Security der Zukunft vereint. Profitieren Sie von radikaler Vereinfachung und verbessern Sie Ihre Sicherheitsergebnisse durch Automatisierung und beispiellose Genauigkeit.

Durch Automatisierung Angriffe stoppen! Lassen Sie sich die Vorteile von Cortex XDR™ aufzeigen:

- Erkennung automatisieren

Cortex XDR™ zeigt jeden Schritt eines Angriffs, indem maschinelles Lernen auf umfangreiche Netzwerk-, Endpunkt- und Cloud-Daten angewendet wird. - Untersuchungen beschleunigen

Cortex XDR™ deckt automatisch die Grundursache und die Abfolge von Ereignissen auf, die mit einer Bedrohung verbunden sind. Suchwerkzeuge machen die Bedrohungssuche zum Kinderspiel und sorgen für Visibilität. - Bedrohungen schnell beseitigen

Ihr Sicherheitsteam kann Bedrohungen sofort über die Cortex XDR-Konsole abwehren. Die Vereinfachung der Abläufe und die kontinuierliche Reduzierung Ihrer Angriffsfläche schützt damit Ihre vorhandenen Sicherheitsinvestitionen.

Palo Alto Networks: Cortex XDR - Integrierte Lösung für kontinuierliche IT-Sicherheit

03. Juli 2019 - Vor kurzem hat Palo Alto Networks in einer Ankündigung drei zukunftsweisende Innovationen vorgestellt, die in der Cybersicherheitsbranche neue Massstäbe setzen werden. Eine dieser Neuerungen ist Cortex XDR, eine cloudbasierte App, mit der Sicherheitsteams nicht nur raffinierte Angriffe aufdecken und stoppen, sondern auch präventive Sicherheitsmassnahmen kontinuierlich anpassen und verbessern können.

Bei Cortex XDR handelt es sich um die erste App, die auf Cortex, der einzigen offenen, integrierten und KI-basierten Sicherheitsplattform der Branche, erhältlich ist. Die Anwendung bricht die Datensilos auf, die Sicherheitssysteme voneinander isolieren und Incident-Response-Prozesse ausbremsen. Dies geschieht mithilfe nativer, auf maschinellem Lernen basierender Funktionen für die Zusammenführung und Analyse von detaillierten Netzwerk-, Endpunkt- und Cloud-Daten. Auf diese Weise unterstützt Cortex XDR die Optimierung sämtlicher Sicherheitsprozesse.

Zudem eignet sich die Lösung besonders für den Einsatz in den zahlreichen Unternehmen, die mit den Auswirkungen des akuten Fachkräftemangels in der Cybersicherheitsbranche konfrontiert sind. In der (ISC)² Cybersecurity Workforce Study 2018 wird die Zahl der derzeit unbesetzten Stellen auf 3 Millionen geschätzt. Besonders rar sind Spezialisten für Netzwerkanalysen, Computer-Forensik und Cloud-Management. Daher müssen Sicherheitsteams neue Möglichkeiten finden, die eigene Produktivität zu steigern und die Abläufe zur Aufdeckung, Untersuchung und Abwehr von Bedrohungen zu straffen und zu vereinfachen.

Video - Cortex XDR:

Detection and Response Across Network, Endpoint and Cloud Assets

Hier erweist es sich als enormer Vorteil, dass Unternehmen mit Cortex XDR Sicherheitsprozesse automatisieren und so die Kapazitäten ihrer Teams erweitern können: Daten aus verschiedenen Quellen werden zusammengeführt, abgeglichen und analysiert. Mithilfe von maschinellem Lernen werden Anomalien identifiziert, die auf bisher unerkannte Angriffe hinweisen. Die Ursachen, der bisherige Verlauf und der Kontext werden automatisch ermittelt und zusammengetragen, damit die Mitarbeiter des Sicherheitsteams das potenzielle Risiko genau einschätzen können. Des Weiteren erhalten Sicherheitsteams eine leistungsstarke Abfrage-Engine für die proaktive Suche nach verborgenen Bedrohungen und die Möglichkeit zur Erstellung eigener Regeln, sodass die gewonnenen Erkenntnisse für künftige Untersuchungen und zur Aufdeckung ähnlicher Bedrohungen genutzt werden können.

Die Vorteile von XDR im Einzelnen:

- Automatische Bedrohungserkennung: Die auf maschinellem Lernen basierende Lösung nutzt detaillierte Daten- und Verhaltensanalysen sowie individuell anpassbare Erkennungsregeln, um Malware-Infektionen, gezielte Angriffe und Insider-Bedrohungen umgehend aufzudecken. Dadurch werden Bedrohungen mit hoher Genauigkeit automatisch erkannt, sodass sich Sicherheitsteams auf die Aufgaben konzentrieren können, die unbedingt manuell erledigt werden müssen.

- Beschleunigte Untersuchungen: Wenn ein Alarm ausgelöst wird, können Sicherheitsanalysten mit einigen Klicks die Ursache und den Verlauf des Sicherheitsvorfalls ermitteln. Dank der bereitgestellten Kontextinformationen zu den Aktivitäten im Netzwerk, auf den Endpunkten und in der Cloud gestaltet sich die Analyse der Ereignisse erheblich einfacher, was Ihr Team entlastet und die Untersuchung insgesamt beschleunigt.

- Schnelle, effektive Reaktionen: Durch eine enge Verzahnung von Cortex XDR mit Ihren Sicherheitspunkten können Sie in Ernstfall sofort koordinierte Gegenmassnahmen einleiten. Ausserdem stehen die bei Untersuchungen gewonnenen Erkenntnisse für künftige Incident-Response-Einsätze sowie zur Anpassung regelbasierter Schutzmassnahmen zur Verfügung.

- Einfache, cloudbasierte Bereitstellung: Da es sich bei Cortex XDR um eine cloudbasierte App handelt, gestalten sich Verwaltung und Skalierung sehr viel einfacher als bei On-Premises-Lösungen. Als Datengrundlage für Cortex XDR fungiert der Cortex Data Lake, eine effiziente Umgebung, in der grosse Volumen an Netzwerk-, Endpunkt- und Cloud-Daten für Verhaltensanalysen vorgehalten werden können. Zusätzliche Effizienzgewinne sind möglich, wenn bestehende Sicherheitssysteme als Sensoren und Sicherheitspunkte genutzt werden.

- Eine Sicherheitsinfrastruktur, die mit Ihrem Unternehmen wächst: Da Cortex XDR alle sicherheitsrelevanten Daten an einer zentralen Stelle zusammenführt, können Kunden andere vorhandene EDR- oder NTA-Tools ausser Dienst stellen. Alternativ dazu könnten sie zunächst nur Netzwerkdaten oder von Traps-Agenten generierte Endpunktdaten mit Cortex XDR auswerten und dann ganz nach Bedarf schrittweise neue Datenquellen einbinden.

- TRAPS 6.0: Die äusserst leistungsstarke Lösung gegen Malware und Exploit-basierte Angriffe nutzt jetzt auch Verhaltensanalysen, um Endpunkte vor einem breiten Spektrum von Bedrohungen zu schützen. Im Gegensatz zu herkömmlichen Antivirus-Produkten, die jeden Prozess einzeln und auf der Grundlage von Signaturen analysieren, sucht Traps nach verdächtigen Ereignissequenzen in der Gesamtheit der Prozesse, um Angriffe aufzudecken und zu unterbinden. Ausserdem bietet Traps erweiterten Schutz für Linux-Container und Linux ELF sowie leistungsstarke Funktionen für die Datenerfassung für Cortex XDR. Da Traps eine der Komponenten von Cortex XDR werden wird, profitieren Kunden künftig von einem einheitlichen, schlanken Agenten, der Bedrohungen am Endpunkt blockiert und Daten für die Erkennung und Abwehr von Angriffen sammelt. Traps kann aber auch weiterhin separat erworben werden.

Sie wollen mehr über Cortex XDR erfahren?

Selbstverständlich beraten wir Sie auch gerne persönlich, fragen Sie uns an.

ARP-GUARD: Network Access Control Trainings und Event im Oktober 2019

ARP-GUARD Trainings in Wallisellen: 28. - 29. Oktober 2019

Neu bieten wir 1-tägige ARP-GUARD Trainings an, welche sich an Anfänger und Fortgeschrittene richten:

-

ARP-GUARD Techniker Training - 28. Oktober 2019

Sie werden primär durch das Thema Netzwerkzugangskontrolle mit ARP-GUARD geleitet, dafür sind keine Vorkenntnisse notwendig. -

ARP-GUARD Experten Training - 29. Oktober 2019

Tiefergehende Sachkenntnisse zu ARP-GUARD werden vermittelt und Bereiche wie u.a. RADIUS, Port Scans, OS Fingerprinting, Schutz vor MAC-Spoofing, Endpoint und WMI behandelt. Voraussetzung hierfür ist ein absolviertes Techniker Training oder mehrjährige ARP-GUARD Erfahrung.

ARP-GUARD Event in Wallisellen (vormittags): 30. Oktober 2019

Netzwerkzugänge effektiv absichern mit ARP-GUARD

Schützen Sie Ihre Zugänge bereits vor unbefugten Geräten durch eine Network Access Control (NAC) Lösung? Die ARP-GUARD NAC-Lösung zeichnet sich durch einige vielversprechende Alleinstellungs-merkmale aus:

-

Fingerprinting

Anders als beim "Footprint" erfasst das ARP-GUARD Fingerprinting kryptografische Merkmale eines Systems, die wirklich einzigartig sind. Damit wird eine Identitätsprüfung der Geräte auf höchstem Sicherheitsniveau erreicht. -

Sensor und Management Architektur

Nach wie vor ist die ARP-GUARD Sensor-Management Architektur unerreicht, wenn es darum geht, das NAC-System beliebig zu skalieren und gleichzeitig von einer zentralen Instanz beliebig viele Standorte zu administrieren. -

Tagged VLANs per SNMP schaltbar

Besonders wichtig für die Einbindung von VoIP Telefonie und WLAN-Access Points. -

Weitere wichtige Merkmale:

- Flexibilität durch Methodenmix: 802.1x, SNMP und RADIUS- Deutschsprachiger Hersteller-Support mit kurzen Responsezeiten

- Kurze Projektlaufzeit für die Inbetriebnahme

- Durchdachte Implementierung in 4 Schritten

Kurz gesagt bietet ARP-GUARD eine NAC-Lösung, die Transparenz und Kontrolle über alle im Netzwerk befindlichen Endgeräte und Systeme ermöglicht – auch für Kritische Infrastrukturen – und dies zu einem ausgezeichneten Kosten-Nutzen-Verhältnis.

Jetzt mehr erfahren und für die ARP-GUARD Veranstaltung am 30. Oktober 2019 anmelden!

Wir freuen uns auf Ihre Anmeldung und stehen Ihnen bei Fragen gerne unter mail@omicron.ch oder telefonisch unter +41 44 839 11 11 zur Verfügung.

Ihr Omicron Team

Palo Alto Networks: Webinar "Zwei um Zwölf" - Automatisierung der Prisma VM-Series am 5. Juli 2019

21. Juni 2019 - Ein wesentlicher Vorteil von Cloud- und Virtualisierungstechnologien ist die Geschwindigkeit, mit der Unternehmen neue Entwicklungsprojekte und Anwendungen entwickeln und integrieren können. Der Wechsel in die Cloud wird stark von den Geschäftsbereichen bestimmt und die Geschwindigkeit ist so hoch, dass in einigen Fällen die Sicherheit in den Hintergrund tritt. Ihre Anwendungen und Daten müssen aber in Public Cloud Umgebungen genauso sorgfältig geschützt werden, wie lokale Anwendungen und Daten.

Deshalb gilt: Zero Trust Security Modell must be everywhere!

In der nächsten Palo Alto Networks Ausgabe von "Die Zwei um Zwölf" erfahren Sie, wie mit Automatisierungstools Public Cloud Umgebungen auf Knopfdruck mit virtuellen Firewalls (Prisma VM-Series) eingerichtet, verwaltet und abgesichert und wie Workloads und Sicherheitsmassnahmen in wenigen Minuten bereitgestellt werden können.

Das kostenlose Webinar findet am 05. Juli 2019 um 12 Uhr statt und wird von den beiden Palo Alto Networks Moderatoren Dirk Thelen und Dirk Schüler gehalten. Das Webinar wird ca. 60 Minuten dauern.