Palo Alto Networks: Sicherheitsteams verdienen einen besseren Ansatz zur Erkennung und Reaktion

25. Februar 2019 - In vielen Organisationen sind Sicherheitsteams die erste Verteidigungslinie gegen alle bekannten und unbekannten Bedrohungen. Die Kernfunktion dieser Teams besteht darin, Bedrohungen in ihrem gesamten digitalen Bereich zu erkennen, zu untersuchen und zu minimieren. Da die Gegner immer automatisierter und komplexer vorgehen, verlassen sich IT Sicherheitsteams auf einen mehrstufigen Präventionsansatz.

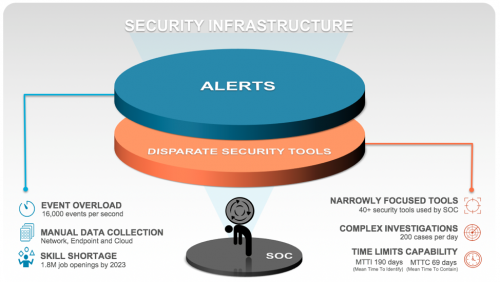

Dieser Ansatz umfasst das Bereitstellen von Technologien wie Endpointschutz, Detection and Response (EDR), Benutzer- und Entitätsverhaltensanalysen (UEBA) und Network Traffic Analysis (NTA), um Transparenz in ihrer IT Umgebung zu erhalten. Darüber hinaus verwenden Sicherheitsteams in der Regel Warn- und Protokollaggregationstechnologien wie SIEM-Tools (Security Information Event Management), um Richtlinien festzulegen, Ereignisse zu korrelieren und Probleme zu priorisieren. Schliesslich müssen die generierten Warnmeldungen irgendwie mit den Daten verknüpft werden, damit diese Bedrohungen schneller untersuchen und abschwächen können.

Dieser mehrstufige Präventionsansatz kostet Zeit und Fachwissen. Viele Sicherheitsteams sind nicht in der Lage, eine grosse Anzahl von Warnungen abzuwickeln. Im durchschnittlichen SOC werden möglicherweise 174'000 Benachrichtigungen pro Woche angezeigt. Mit einem endlichen Sicherheitsteam geht diese Rechnung jedoch nicht auf. Sicherheitsteams können sich nur auf eine begrenzte Anzahl Tools verlassen, um Angriffe zu untersuchen und zu mildern. Hier dreht man sich schnell im Kreis und kann schon mal den Überblick verlieren, bei dem Sicherheitsteams die Zeit damit verbringen, Daten zusammenzusetzen und auf Warnungen zu reagieren, anstatt proaktiv zu sein und Angriffe von vornherein zu verhindern.

Es dauert im Schnitt ca. 197 Tage, um einen Verstoss innerhalb eines Netzwerks zu identifizieren und 69 Tage, um darauf zu reagieren. Kein Wunder, dass grobe Verstösse so jeweils in der Öffentlichkeit Schlagzeilen machen.

Sicherheitsteams verdienen einen besseren Ansatz, der die Komplexität und Einschränkungen von isolierten Tools wie EDR, UEBA und NTA umgeht. Ein Ansatz, der die Datensilos zerbrechen und das Sicherheitsteam in allen Phasen unterstützen kann - Anomalieerkennung, Alarmierung von Triggern, Untersuchung von Zwischenfällen und Bedrohungssuche. Dieser ideale Ansatz würde:

Dies ist ein völlig neuer Ansatz, der als XDR bezeichnet wird und eine dramatische Abweichung von der traditionellen "Erkennung und Reaktion" darstellt. Das "X" steht dabei für eine beliebige Datenquelle, sei es ein Netzwerk, ein Endpunkt oder eine Cloud, mit dem Fokus, die Produktivität aller Mitglieder des IT Sicherheitsteams durch Automatisierung zwangsweise zu multiplizieren. Das ultimative Ziel besteht darin, sicherzustellen, dass Produkte dieser Kategorie die durchschnittliche Zeit reduzieren, um Bedrohungen zu erkennen und auf sie zu reagieren, ohne den Aufwand an einer anderer Stelle im Team zu erhöhen.

Sprechen Sie mit uns, um mehr über diesen wegweisenden Ansatz zu erfahren und wie XDR Sie und Ihr Unternehmen dabei unterstützen kann Ihre Sicherheitsmassnahmen neu zu definieren.

Wir freuen uns auf Sie.