BLOG

In unserem Blog informieren wir Sie regelmässig über Neuerungen oder wichtige Updates rund um unser IT-Sicherheitsportfolio und teilen Erfahrungswerte zu aktuellen Fragestellungen der IT-Sicherheitstechnologie.

Palo Alto Networks: Webinar "Zwei um Zwölf" - Das Palo Alto Networks Firewall Migration Tool

07. November 2018 - Die nächste Ausgabe der beliebten Palo Alto Networks Reihe "Die 2 um 12" behandelt am 9. November das Thema "Wechseln leicht gemacht - Das Palo Alto Networks Firewall Migration Tool". Das Live-Webinar ist kostenlos und dauert ca. 60 Minuten.

Mit dem neuen Palo Alto Networks Firewall Migration Tool "Expedition" wird nicht nur das migrieren einer bestehenden Firewall-Konfiguration erleichtert, sondern es bietet viele hilfreiche Bausteine an. Dies beinhaltet die Migration bestehender Firewall-Konfigurationen von Palo Alto Networks und auch anderer Hersteller, das Erstellen einer applikationsbasierten Firewall-Konfiguration aus Live-Daten oder auch das regelmäßige Überprüfen der Firewall-Konfiguration nach Best Practices.

Mit Expedition wird der Weg von einer klassischen Firewall Umgebung zu einer applikationsbasierten Palo Alto Networks Umgebung erleichtert.

Im Rahmen dieses Webinars wird aufgezeigt wie dieses Tool installiert, konfiguriert und wie einzelne Funktionen angewendet werden können.

Wir laden Sie herzlich zur November-Ausgabe von "Die Zwei um Zwölf" ein. Das kostenlose Live-Webinar findet am 09. November 2018 um 12 Uhr, moderiert von Thorsten Kolb und Patrick Wissler von Palo Alto Networks, statt und wird ca. 60 Minuten dauern.

Palo Alto Networks: Traps™ Training PAN-EDU-285 - neues Kursdatum Februar 2019

01. November 2018 - Sie haben Traps™ von Palo Alto Networks im Einsatz und möchten Ihre Kenntnisse verbessern? Dann sind Sie bei unserem Traps™ Training PAN-EDU-285 für Fortgeschrittene genau richtig. Der Kurs findet vom 27. - 28. Februar 2019 bei uns in Wallisellen statt und wird von unserem internen Kursleiter Adrian Tschopp (Omicron AG) in Kooperation mit BOLL Engineering durchgeführt.

Um bei unserem Kurs teilzunehmen benötigen Sie entweder Vorkenntnisse/PoC oder haben den Anfänger Kurs PAN-EDU-281 besucht.

Hier gelangen Sie zum aktuellen Kursprogramm und zur Anmeldung.

Paessler: PRTG Produktschulung - Kursdaten für 2019 sind jetzt online!

18. Oktober 2018 - Wir freuen uns Ihnen neben dem PRTG Zusatzkurs im November 2018 auch bereits die neuen Daten für 2019 bekannt zu geben. Wir bieten im 2019 wieder vier PRTG Produktschulungen an, welche jeweils 2 Tage dauern und bei uns in Wallisellen stattfinden.

Kursdaten 2019

- 20. - 21. März 2019

- 22. - 23. Mai 2019

- 18. - 19. September 2019

- 20. - 21. November 2019

Hier geht es zu den detaillierten Kurs Informationen und zur Anmeldung

Paessler: PRTG Produktschulung - Zusatzkurs im November 2018

16. Oktober 2018 - Durch die grosse Nachfrage bieten wir einen zusätzlichen PRTG Kurs vom 19. - 20. November 2018 an. Unser 2-tägige Kurs vermittelt Ihnen umfangreiches Wissen zum Monitoring Tool PRTG von Paessler, dabei wird Ihnen der optimale Einsatz der verschiedenen Funktionen Schritt für Schritt aufgezeigt. Ebenso werden praxisnahe Beispiele in Unternehmensnetzwerken gezeigt.

Melden Sie sich jetzt an und sichern Sie sich Ihren Platz!

Hier gelangen Sie zu weiteren Informationen und zur Anmeldung

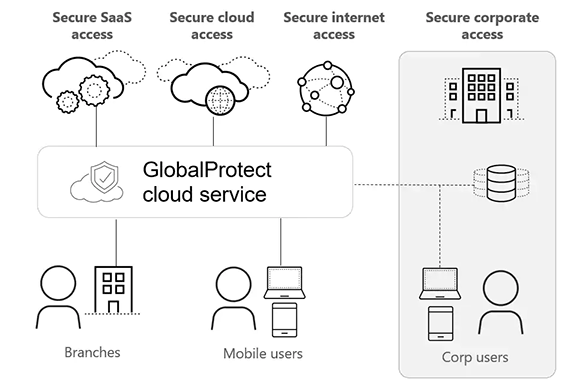

Palo Alto Networks: Der GlobalProtect Cloud Service auch für Ihr Unternehmen?

30. Oktober 2018 - Noch nie war es so einfach, grundsolide IT-Sicherheit für alle in Ihrem Unternehmen zu bekommen. Denn der GlobalProtect Cloud Service von Palo Alto Networks vereint höchste und maximale IT-Sicherheitsfunktionen vom Endpunkt bis in die Cloud, vom Hauptsitz über Filialen und Aussenstellen bis zu jedem einzelnen mobilen Benutzer, egal wo sich diese auf der Welt gerade befinden. Die Cybersicherheitslösung für alles und alle in Ihrem Unternehmen.

Machen Sie keine Kompromisse

Ihre mobilen Nutzer, Filialen, Produktionsstandorte und Aussenstellen verdienen alle den gleichen Schutz, egal wo sie sich diese gerade befinden. Machen Sie dabei auch keine Kompromisse oder Abstriche bei der Skalierbarkeit, der Sicherheitsstufe oder der Einfachheit.

Effiziente, branchenführende Sicherheit aus der Cloud

Sie müssen als Unternehmen heute alle Benutzer und Systeme gleichermassen schützen und absichern. Neben der Mobilität einzelner Mitarbeiter sowie bei branchenspezifischen Cloud-Erweiterungen werden Anwendungen und Benutzer jedoch über den eigentlich „internen“ Horizont hinaus verschoben, wodurch die traditionelle Netzwerksicherheit ineffizient wird oder leicht ausgehebelt und umgangen werden kann.

Der Cloud Service GlobalProtect™ bietet selbstverständlich die vollen Sicherheitsfunktionen der Palo Alto Networks Next Generation Firewall, die Ihnen als Service bereitgestellt wird. Damit können Sie Benutzer in Ihrer gesamten Organisation schützen und erfolgreiche Cyberangriffe mit hoher Skalierbarkeit, Einfachheit und ohne Kompromisse verhindern.

Verwenden Sie Automatisierung, um die Sicherheit zu vereinfachen und zu skalieren

GlobalProtect Cloud Service automatisiert die Orchestrierung und den Rollout von Sicherheitsdiensten und reduziert die Bereitstellungszeit markant. Neue Funktionen stehen somit schneller zur Verfügung, die Abdeckung wird erhöht und die Skalierbarkeit steigt global mit dieser Cloud-Infrastruktur, wodurch Sie ein neues Mass an Flexibilität und Kostentransparenz erhalten.

Höchste Sicherheit bei maximaler Kostentransparenz

Schützen Sie Zweigstellen, WAN-Verbindungen und mobile Benutzer weltweit mit den vollen Sicherheitsfunktionen der Palo Alto Networks Firewall der nächsten Generation, welche Ihrem Unternehmen als Cloud-Sicherheitsdienst bereitgestellt wird.

Bringen Sie die Sicherheit näher zu den Nutzern

Sicherheit ist am effektivsten, wenn sie in unmittelbarer Nähe von Personen, die Schutz benötigen, zur Verfügung steht. Da heute mehr Mitarbeiter mobil unterwegs sind und sich je länger je mehr Anwendungen in die Cloud verschieben, ist es sinnvoll, die Sicherheitsgrenzen so nah wie möglich anzusetzen. Der GlobalProtect Cloud Service nutzt die branchenweit beste Firewall der nächsten Generation, die als Sicherheitsdienst bereitgestellt wird und in der sich Ihre Cloud-Anwendungen und Daten sicher aufgehoben fühlen.

Richtige Entscheidung treffen - Jetzt

Ihre Sicherheitsstrategie sollte in allen Bereichen konsistent sein. Aber wie stellen Sie sicher, dass Sie den richtigen Schritt machen?

- Ihre Cybersicherheitsstrategie muss mehr tun als nur Websites oder E-Mails zu filtern

- Begnügen Sie sich auch nicht nur mit einem Proxy, wenn Sie echten Schutz benötigen

- Steuern Sie den Zugriff auf Anwendungen und sichern Sie alle Ihre Büros, Filialen und mobilen Mitarbeiter

- Integriert sich nahtlos in Ihre SD-WAN-Bereitstellungen

- Vermeiden Sie Management- und Sicherheitsprobleme verschiedener Anbieter, indem Sie Ihre Zweigstellen, Benutzer und Anwendungen mit zentralisierter Verwaltung und Protokollierung absichern

Weitere Informationen zum GlobalProtect Cloud Service von Palo Alto Networks:

- Whitepaper: Protecting the Extended Perimeter with GlobalProtect Cloud Service

- Datenblatt: Palo Alto GlobalProtect Cloud Service

- Video: Palo Alto Neworks Lightboard Series - GlobalProtect Cloud Service

- Gartner Magic Quadrant for Enterprise Network Firewalls October 2018

Interessiert?

Gerne zeigen wir Ihnen in einem persönlichen Gespräch die Vorteile und den Nutzen des GlobalProtect Cloud Services von Palo Alto Networks für Ihr Unternehmen. Wir freuen uns auf Ihre Kontaktaufnahme.

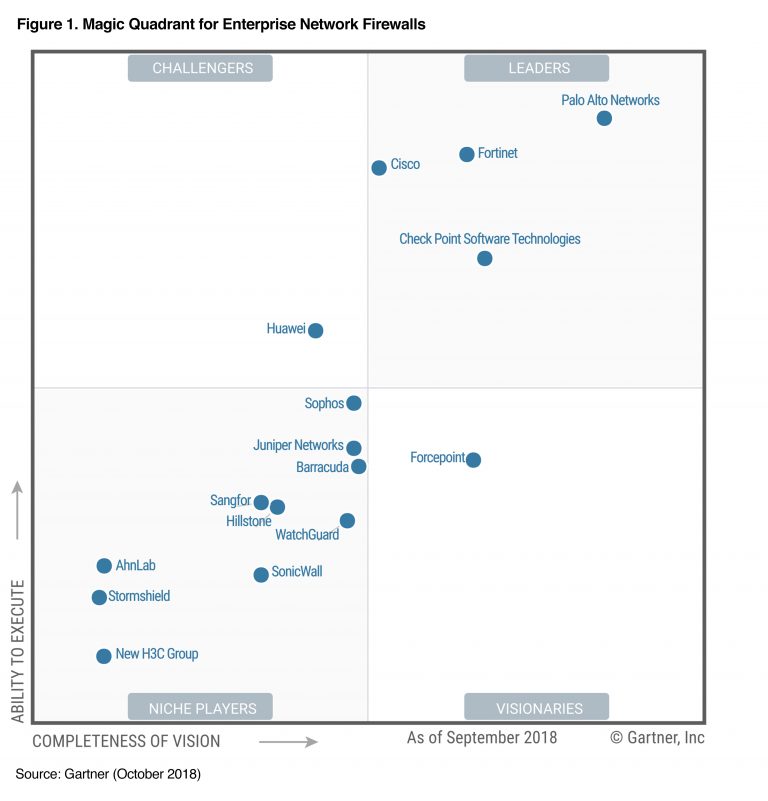

Palo Alto Networks: Palo Alto Networks ist siebenmaliger Gartner Magic Quadrant Leader

15. Oktober 2018 - Gartner hat seinen Magic Quadrant für Enterprise Network Firewalls 2018 veröffentlicht und positioniert Palo Alto Networks zum siebten Mal in Folge als Marktführer. Der Gartner Magic Quadrant stellt einen zweidimensionale Marktübersicht dar, welche Anbieter auf der Grundlage ihrer Vollständigkeit der Vision und ihrer Ausführbarkeit bewertet. Anbieter in diesem Quadranten sind führend in ihrem Marktsegment und bieten Funktionen, die Kunden vor neuen Bedrohungen schützen, Expertenfunktionen bereitstellen, die Firewall nicht als Ware behandeln und eine gute Erfolgsbilanz bei der Vermeidung von Sicherheitslücken in ihren Sicherheitsprodukten haben.

Die NGFWs (Next Generation Firewalls) sind der Eckpfeiler der Palo Alto Networks Security Operating Platform. Durch die Leistungsfähigkeit dieser Plattform kann Ihre Organisation die Sicherheitseffektivität und -effizienz kontinuierlich verbessern - über das Netzwerk, die Cloud und die Endpunkte hinweg, einschliesslich Servern und mobilen Geräten.

Diese Security Operating Platform schützt Ihr Unternehmen mit einer präventiv ausgerichteten Architektur, die einfach zu implementieren und zu betreiben ist. Durch Automatisierung wird der manuelle Aufwand reduziert, sodass sich Sicherheitsteams auf das Wesentliche konzentrieren können und neue Sicherheitsinnovationen problemlos übernommen werden können. Die Wirksamkeit der Plattform zeigt sich in der Akzeptanz durch mehr als 54'000 Kunden in mehr als 150 Ländern und unserer kontinuierlichen Anerkennung als Leader im Gartner Magic Quadrant, dem "Recommended"-Rating im "NSS Labs 2018 NGFW Group Test" und dem "SANS Best of 2016 Award".

Lesen Sie den vollständigen Bericht hier.

Paessler: PRTG sorgt für Visibilität auch bei der Bystronic Group und der Universität Bern

11. Oktober 2018 - PRTG Network Monitor von Paessler AG fungiert als Ihr Frühwarnsystem und informiert Sie, wenn Ihre Firewall oder Ihr Virenscanner ausfällt. Ausserdem identifiziert und benachrichtigt Sie PRTG über ungewöhnliches Netzwerkverhalten, welches möglicherweise das erste Anzeichen für einen Cyberangriff ist. Behalten Sie ihre gesamte IT-Infrastruktur rund um die Uhr im Auge und verhindern kritische Situationen, bevor diese zu Notfällen werden.

Die Bystronic Group und Informatikdienste der Universität Bern gehören zu unseren begeisterten PRTG Kunden. Lesen Sie dazu unsere neuen Erfolgsgeschichten.

Bystronic Group

Bystronic ist ein weltweit führender Anbieter von hochwertigen Lösungen für die Blechbearbeitung. Im Fokus liegt die Automation des gesamten Material- und Datenflusses der Prozesskette Schneiden und Biegen.

Durch PRTG überwacht die Bystronic Group die auf drei Kontinenten verteilte IT-Infrastruktur an einer zentralen Stelle. Bei Auffälligkeiten schickt PRTG sofort eine Alarmmeldung und es werden keine Mitarbeiter mehr benötigt, welche die Systeme permanent im Blick behalten.

Erfolgsgeschichte der Bystronic Group

Informatikdienste der Universität Bern

Die Informatikdienste der Universität Bern sind für eine grosse Anzahl an Dienstleistungen verantwortlich und zuständig für die Planung, Installation sowie den störungsfreien, sicheren Betrieb des gesamten drahtgebundenen und drahtlosen Netzwerks.

Durch PRTG Network Monitoring verfügen die Informatikdienste der Universität Bern über ein System, das von allen genutzt wird und durch die einfache Bedienbarkeit überzeugt. Dank automatisierter Benachrichtigung führt das zentralisierte Monitoring zu schnelleren Reaktionszeiten, was Zeit und Kosten spart.

Erfolgsgeschichte der Universität Bern

PRTG Produktschulung

Sie haben bereits PRTG im Einsatz und möchten Ihr Wissen aufbessern? Dann melden Sie sich für unseren 2-tägigen Kurs vom 21. - 22. November 2018 bei uns in Wallisellen an.

Jetzt anmelden - die Teilnehmerzahl ist begrenzt

Haben Sie fragen zur PRTG Monitor Network Lösung? Gerne stehen Ihnen unsere Spezialisten zur Seite und beraten Sie gerne unter +41 44 839 11 11 oder mail@omicron.ch

Palo Alto Networks: Xbash kombiniert Botnet, Ransomware, Coinmining - Ziel: Linux und Windows

26. September 2018 - Forscher der "Unit 42" von Palo Alto Networks haben eine neue Malware-Familie gefunden, die auf Linux- und Microsoft Windows-Server abzielt. "Unit 42" konnte diese Malware, die "Xbash" getauft wurde, mit der "Iron Group" in Verbindung bringen, eine von früheren Ransomware-Angriffen bekannte Bedrohungsgruppe. "Xbash" besitzt sowohl Ransomware wie auch Coinmining-Fähigkeiten. Weiter sind ebenfalls selbst-propagierende Funktionalitäten enthalten (Wurmähnliche Eigenschaften ähnlich wie bei WannaCry oder Petya/NotPetya). Es verfügt daneben über Funktionen, die derzeit noch nicht aktiviert sind, um eine schnelle Verbreitung innerhalb eines Unternehmensnetzwerkes zu ermöglichen (Wiederum ähnlich wie bei WannaCry oder Petya/NotPetya).

"Xbash" verbreitet sich über Angriffsversuche auf schwache/standardisierte Kennwörter sowie über ungepatchte Softwareschwachstellen.

"Xbash" ist höchst destruktiv und darauf ausgelegt ganze Datenbanken, als Teil seiner Ransomware-Fähigkeit, komplett zu zerstören. Palo Alto Networks konnte auch keine Funktionalität innerhalb von "Xbash" finden, welche eine Wiederherstellung nach der Lösegeldzahlung ermöglichen würde. Dies bedeutet, dass "Xbash", ähnlich wie "NotPetya", eine rein datenschädigende Malware ist, welche sich trotzdem als Ransomware ausgibt bzw. tarnt.

Organisationen können sich gegen "Xbash" schützen, indem sie:

- Starke, nicht standardmässige Kennwörter verwenden

- Aktuelle Sicherheitsupdates einspielen

- Eine Endpunktschutzlösung auch auf Microsoft Windows- und Linux-Server-Systemen implementieren

- Zugriffe auf unbekannte Hosts im Internet verhindern (um die Kommunikation mit Befehls- und Kontrollserver (C&C) zu verhindern)

- Implementierung und Wartung von rigorosen und effektiven Sicherungs- und Wiederherstellungsprozessen und -prozeduren praktizieren

Im Folgenden finden Sie einige genauere Informationen zu "Xbashs" Fähigkeiten:

- Es kombiniert Botnet, Coinmining, Ransomware und Selbstausbreitung

- Es zielt auf Linux-basierte Systeme für seine Ransomware- und Botnet-Fähigkeiten ab

- Es zielt auf Microsoft Windows-basierte Systeme für seine Coinmining- und Selbstausbreitungsfähigkeiten ab

- Die Ransomware-Komponente zielt und löscht Linux-basierte Datenbanken

Bis heute hat die "Unit 42" bereits 48 eingehende Transaktionen zu den entsprechenden Bitcoin-Wallets mit einem Gesamteinkommen von etwa 0,964 Bitcoins beobachtet, was bedeutet, dass 48 Opfer insgesamt etwa 6.000 US-Dollar bezahlt haben (zum Zeitpunkt der Erstellung dieses Artikels). Allerdings gibt es keine Beweise dafür, dass die bezahlten Lösegelder zu einer Wiederherstellung der Opferdatenbanken geführt haben. In der Tat kann "Unit 42" im Schadcode keinen Beweis für irgendeine Funktionalität finden, die eine Wiederherstellung durch eine Lösegeldzahlung ermöglicht würde. Die Analyse zeigt, dass dies wahrscheinlich die Arbeit der "Iron Group" ist, einer Gruppe, die öffentlich mit anderen Ransomwarekampagnen in Verbindung steht, einschliesslich jener, die das Fernsteuerungssystem (RCS) verwenden, dessen Quellcode im Jahr 2015 vom "HackingTeam" gestohlen wurde.

Übrigens: Kunden von Palo Alto Networks sind gegen "Xbash" geschützt.

Den ganzen Artikel mit weiteren, interessanten Informationen finden Sie hier.

ARP-GUARD: Network Access Control Webinar und Update zur Version 4.0

25.09.2018 - Nehmen Sie beim ARP-GUARD Webinar vom 16. Oktober 2018 um 14.00 Uhr teil und erfahren Sie mehr über die Vorzüge und Neuerungen der aktuellen Version 4.0. Anmeldungen werden unter anmeldungen@isl.de entgegengenommen, bitte beachten Sie, dass die Teilnehmerzahl beschränkt ist.

Palo Alto Networks: 5 Fehler der Cybersicherheit im Finanzsektor

12. September 2018 - Cybersicherheit stellt im Finanzsektor noch immer ein grosses Problem dar. Während die Technologie sich in rasantem Tempo weiterentwickelt, verändern sich die Grundlagen der Finanzwirtschaft nur langsam. Diese und weitere Faktoren wie Expertenmangel nutzen Cyberkriminelle aus, um finanziellen Gewinn zu generieren – durch die Digitalisierung sogar in höherem Ausmass und mit weniger Aufwand. Daran muss sich etwas ändern – beispielsweise durch die Behebung folgender fünf Fehler, die Palo Alto Networks definiert.

1. Fehlende Sichtbarkeit digitaler Prozesse

Durch eine Trennung zwischen Technologie und Geschäft sind komplexe digitale Prozesse oftmals nicht in Echtzeit sichtbar. Dies verhindert die Identifikation von bösartigen Aktivitäten im Netzwerk. Finanzdienstleister sollten auf eine ganzheitliche Ausrichtung setzen, um reguläre Aktivitäten von Angriffen zu unterscheiden und schnelle Massnahmen einleiten zu können.

2. Langsame Freigabe von Cybersicherheitsmassnahmen

Obwohl Cloud-Computing-Ressourcen in kürzester Zeit erworben werden können, werden für die meisten Sicherheitsfunktionen feste Mehrjahresverträge abgeschlossen. Heutzutage erstellen Banken Anwendungen und digitale Dienste über mehrere Kanäle hinweg, was die Cybersicherheit berücksichtigen sollte. Um mit der digitalen Transformation mitzuhalten, sollte ein Cloud-first-Sicherheitsansatz in Erwägung gezogen werden.

3. Eine breite Angriffsfläche

Offene, vernetzte Systeme sind schneller und einfacher zu implementieren und werden daher von Banken gern genutzt. Allerdings fehlt hierdurch der Überblick über den Ursprung möglicher Risiken und deren Auswirkungen. Eine bessere Abstimmung zwischen Geschäftsprozessen und Technologie stellt sicher, dass nur der erforderliche Zugriff gewährt wird. Dieses Konzept des “Zero Trust Networking” reduziert die Auswirkungen im Falle eines Sicherheitsvorfalls.

4. Unzureichende Grundlagen

Auch wenn es viele der Grundlagen guter Cyberhygiene schon seit vielen Jahren gibt, ändern sich die Umgebungen der Anwendung ständig. Beispielsweise ist die Definition und Verwaltung von Geschäftspasswörtern in Public-Cloud-Bereichen in der Hälfte der Fälle schlecht. Folglich müssen die Verantwortlichen als ersten Schritt ihre grundlegenden Hausaufgaben erledigen, Passwortrichtlinien einhalten und effizient verwalten.

5. Cybersicherheit zu wenig automatisiert

DevOps-Strategien erfordern einen hohen Automatisierungsgrad und die native Einbettung von Sicherheit in jeden vollzogenen Prozess. Für einen Übergang zu DevSecOps sind sowohl die richtigen nativen Integrationspunkte, als auch Automatisierung, um diese in die Änderungsprozesssteuerung zu integrieren, nötig. Cybersicherheitslösungen müssen für das Tempo von zunehmend automatisierten Angriffen gewappnet sein.

Quelle: cloudmagazin.com, 14.08.2018

https://www.cloudmagazin.com/2018/08/14/cybersecurity-im-finanzsektor/